En este artículo vamos a analizar algunas de las diferentes herramientas que nos proporciona Amazon Web Services (AWS) y así como parte de las estrategias que adopta Sidertia Solutions y cómo emplea dichas herramientas para aportar seguridad al entorno.

Los principios y configuraciones de seguridad que expondremos a continuación serían prácticas recomendables no solo en un entorno AWS o de nube pública, sino en cualquier sistema TIC que maneje información sensible o que requiera de una cierta seguridad y, en cierta medida, se basan en algunos de los requisitos de seguridad descritos en diferentes guías del Esquema Nacional de Seguridad (ENS) incluidas en el sitio del Centro Criptológico Nacional.

AWS es lo que se denomina un servicio de nube que proporciona una infraestructura completa para el alojamiento de ficheros, aplicaciones, sistemas, etc. Las soluciones que proporciona permiten el uso de sistemas completos empresariales que mejoran los tradicionales. Se pueden encontrar herramientas de computación, almacenamiento, bases de datos, análisis, redes, desarrollo, administración, IoT, etc.

Obviamente, todas estas herramientas y la información que contienen deberán ser protegidas adecuadamente para tratar de garantizar la confidencialidad, trazabilidad, autenticidad, integridad y disponibilidad de los datos. Sidertia Solutions ofrece a través de AWS, diferentes elementos de seguridad que permiten alcanzar tales propósitos en gran medida, como veremos a continuación.

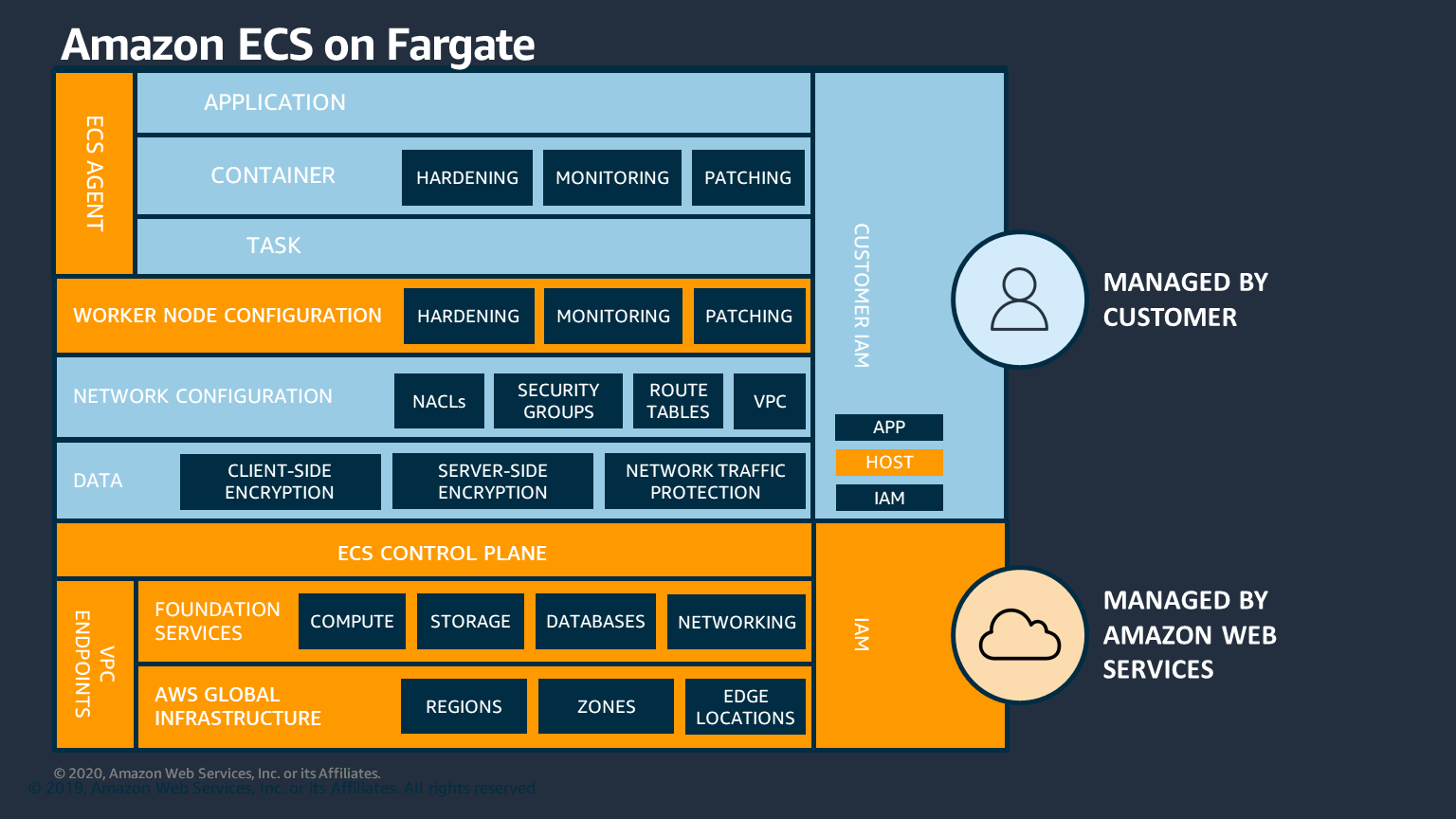

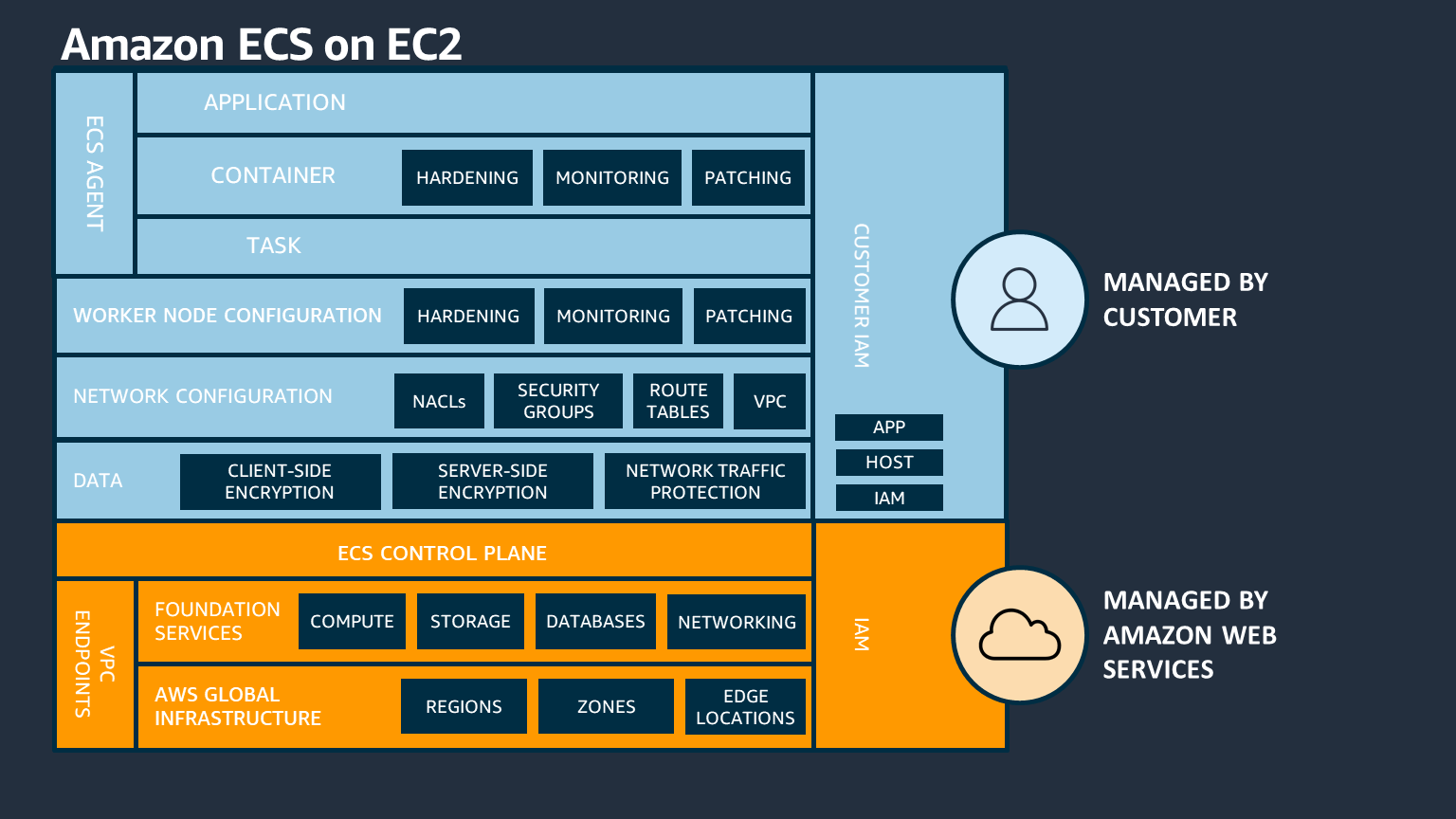

AWS proporciona un modelo deseguridad compartida. AWS asume la responsabilidad de todo aquello que administren ellos directamente.

Entre los productos que se pueden adquirir habría que diferenciar entre elementos gestionados por el cliente y elementos gestionados por AWS.

Los diferentes elementos de almacenamiento, computación, base de datos, etc., se pueden adquirir con modelos de Infraestructura como Servicio (IaaS), Plataforma como Servicio (PaaS) y Software como Servicio (SaaS), siendo IaaS gestionado por el cliente (por ejemplo, se generan máquinas virtuales se instalan y mantienen sus sistemas operativos y configuraciones entre ellas) y SaaS (por ejemplo, se contrata una base de datos pero no se mantiene el servidor, solamente los datos introducidos, AWS se encarga del mantenimiento de esa base de datos).

Por tanto, si se monta un servidor de base de datos en una instancia de EC2 (el “hipervisor” de máquinas virtuales de AWS), la instalación de sistema operativo y aplicaciones recaería en el cliente, mientras que, si se contrata una base de datos gestionada, recaería sobre AWS. Del mismo modo, la responsabilidad en lo que a seguridad se refiere funciona de forma parecida.

El cliente es el responsable de la seguridad de sus propios datos, de la plataforma y aplicaciones, así como la gestión de accesos e identidades, los sistemas operativos y las configuraciones de red y su protección (FW, cifrados en sistemas de archivos, cifrados en tránsito, etc.).

AWS es responsable de los elementos de software contratados, la seguridad en la computación, el almacenamiento, BBDD y red sobre aquellos servicios en los que el cliente no puede decidir porque son gestionados por AWS y, por supuesto, también es responsable de la infraestructura global y disponibilidad de sus centros de datos.

El inconveniente que podría verse en la parte gestionada por AWS es precisamente la opacidad y falta de control de la que dispone el cliente, pero a cambio, AWS cuenta con la certificación del Esquema Nacional de Seguridad en su categoría alta, lo que garantiza el cumplimiento de los estándares que aplican a agencias gubernamentales y organizaciones públicas

Los principios que se tienen en cuenta a la hora de aplicar seguridad son las siguientes:

- Gestión de identidades.

- Trazabilidad y gestión de eventos de seguridad.

- Seguridad en las diferentes capas y protección de datos en tránsito y en reposo.

- Buenas prácticas, procesamiento de datos y garantía de disponibilidad.

Gestión de identidades

El usuario con el que se da de alta el servicio de AWS es, a todo efecto, el usuario más privilegiado, se podría decir que es el usuario “root”. Debido a esto, la recomendación de Sidertia Solutions es que dicha cuenta no sea utilizada salvo en ocasiones estrictamente necesarias. Las herramientas que proporciona AWS para la gestión de identidades hacen que la necesidad de uso de la cuenta sea prácticamente inexistente.

Es posible gestionar identidades de usuario y de equipo, pudiendo administrar pertenencias a grupos y asignar atributos. Esta posibilidad permite segmentar los permisos para garantizar que únicamente quien debe hacer algo tiene el privilegio de hacerlo. Además, existe la posibilidad de aplicar los permisos a roles en vez de a cuentas de equipo o usuario, de modo que se podría asociar un rol específico al objeto de usuario o equipo permitiendo que solamente lo asuma en el momento en que tiene que realizar una tarea privilegiada.

Todo esto puede ser definido por políticas que automatizan la entrega de privilegios y la temporalidad de éstos. Es importante evitar el uso de wildcards o comodines en el uso de las políticas de identidades para garantizar que no se entregan privilegios administrativos completos.

También es importante evitar el uso de contraseñas comunes o reutilizadas, almacenar contraseñas en claro en código o scripts, etc. Igualmente, AWS proporciona mecanismos de Multi factor de autenticación que, del mismo modo, deberían usarse.

Estas prácticas permiten aplicar el principio de mínimo privilegio y reducen notablemente la superficie de exposición y el riesgo de sufrir ataques de suplantación de identidades y privilegios.

Trazabilidad y gestión de eventos de seguridad.

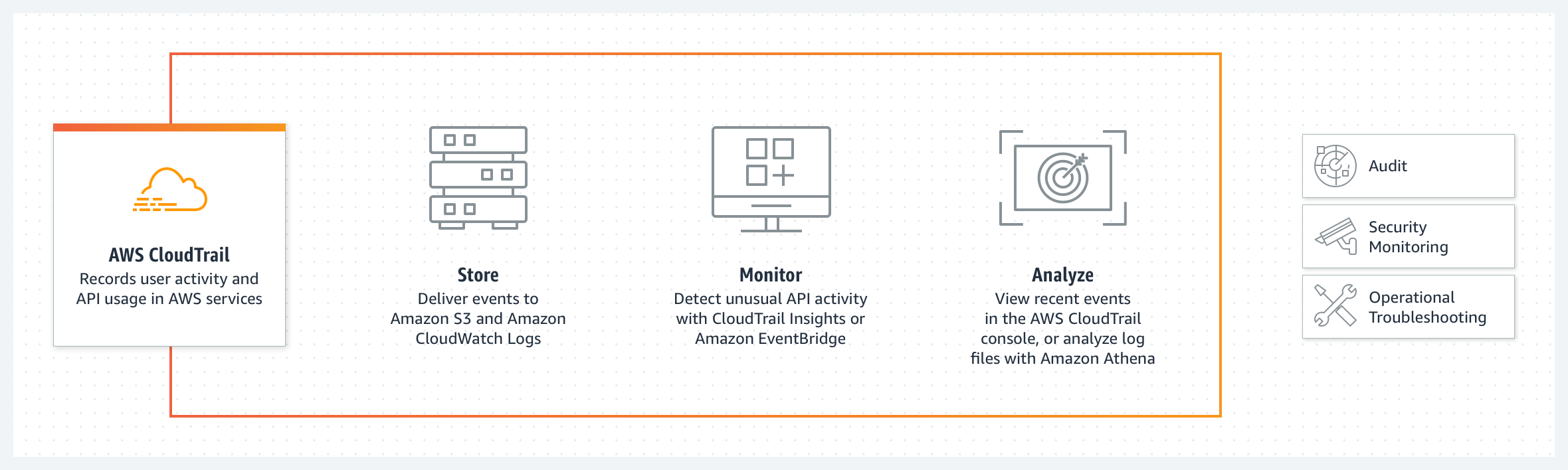

La Gestión de Identidades debe ofrecer la posibilidad de trazar lo que sucede con los diferentes usuarios. AWS proporciona la herramienta “Credential Report” así como AWS Cloud Trail para registrar los accesos exitosos o fallidos entre otros eventos.

La herramienta CloudTrail en combinación con CloudWatch son los pilares de la monitorización de los elementos de los que se hace uso en AWS. Es importante habilitar alertas para intentos de accesos no permitidos, accesos sin MFA, uso de la cuenta “root” y cambios en las políticas de identidades.

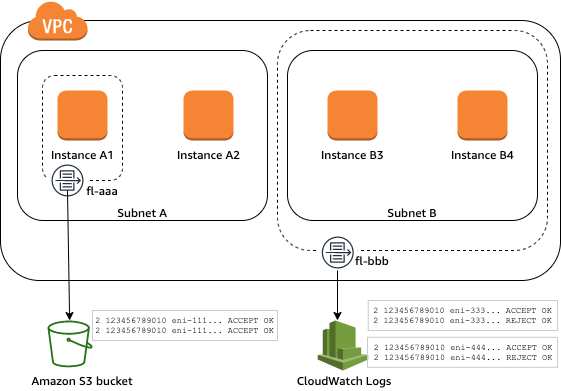

AWS VPC FlowLogs permite además monitorizar el tráfico de los diferentes elementos virtuales de red.

Seguridad en las diferentes capas y protección de datos en tránsito y en reposo.

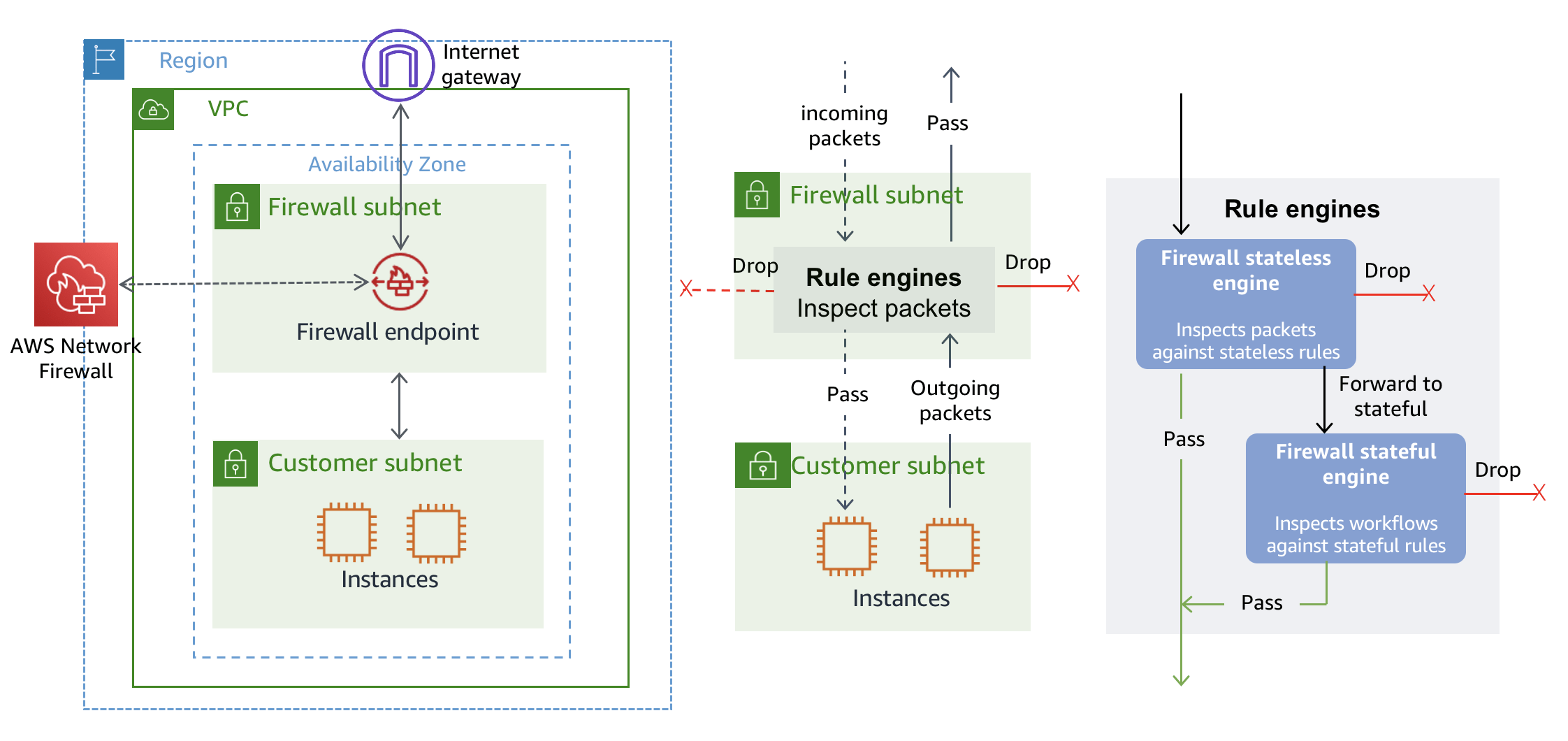

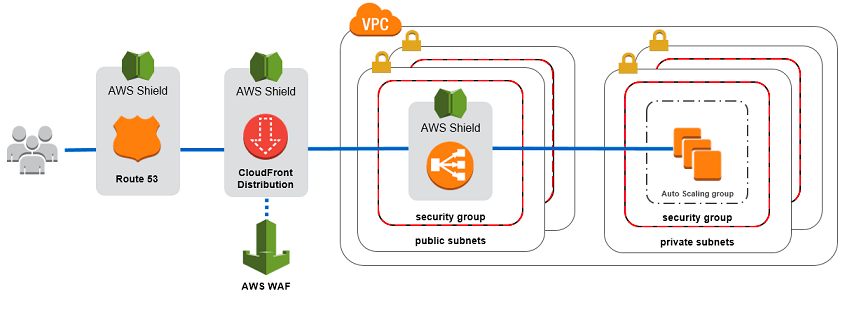

Existen herramientas como AWS WAF, Shield y NetWork Firewall que permiten establecer reglas de filtrado de tráfico, mantenimiento de listas blancas y negras para IPs y dominios, aprendizaje automático para detectar comportamientos sospechosos, etc.

Tanto los datos almacenados en bases de datos como los propios logs y registros de eventos deberían ser cifrados. Existe una herramienta denominada (AWS KMS) que permite gestionar las claves tanto generadas a través de AWS KMS, como las generadas por el cliente a través de terceros o sus herramientas on premise y posteriormente importadas.

Igualmente, los elementos de red virtuales y las nubes interconectadas (Virtual Private Clouds) permiten el cifrado del tráfico haciendo uso de las mismas herramientas de cifrado. Se deberían por tanto, habilitar los mecanismos de cifrado en tránsito para garantizar la confidencialidad.

Buenas prácticas, procesamiento de datos y garantía de disponibilidad.

AWS proporciona al cliente herramientas que permiten analizar grados de cumplimiento y nivel de aplicación de actualizaciones en aquellos elementos en los que la responsabilidad de la seguridad recaiga sobre él.

Las herramientas AWS autoscaling y AWS Shield van a permitir, además, la protección ante ataques de denegación de servicio distribuidos (DDoS). Además existen multitud de centros de datos en diferentes zonas del mundo que garantizan la disponibilidad e integridad de dichos datos. Es posible y recomendable hacer uso de varias zonas de disponibilidad por redundancia y a modo de centro de respaldo en caso de catástrofe.

Si bien es cierto que AWS proporciona muchos mecanismos que permiten mitigar numerosos riesgos de ataque o pérdida de servicio, no hay un sistema 100% seguro y menos si éste está publicado en la internet.

Lo que sí está claro es que las herramientas de seguridad que brindan las soluciones de nube actuales, AWS entre ellas, demuestran el esfuerzo y sobre todo la mentalización a nivel global de la importancia de la seguridad y su aplicación, ofreciendo soluciones verdaderamente innovadoras y efectivas que, aprovechando la flexibilidad que proporciona la computación en nube, van a ofrecer mejores y mayores garantías para la seguridad de las TIC.

Sidertia Solutions ofrece a sus clientes los medios para poder configurar los diferentes elementos de la plataforma de Amazon Web Services de forma que la superficie vulnerable y los riesgos de recibir ataques y perder integridad o acceso a la información se vean reducidos y de este modo se pueda garantizar el entorno como un medio seguro y fiable para el uso y mantenimiento de datos y aplicaciones.