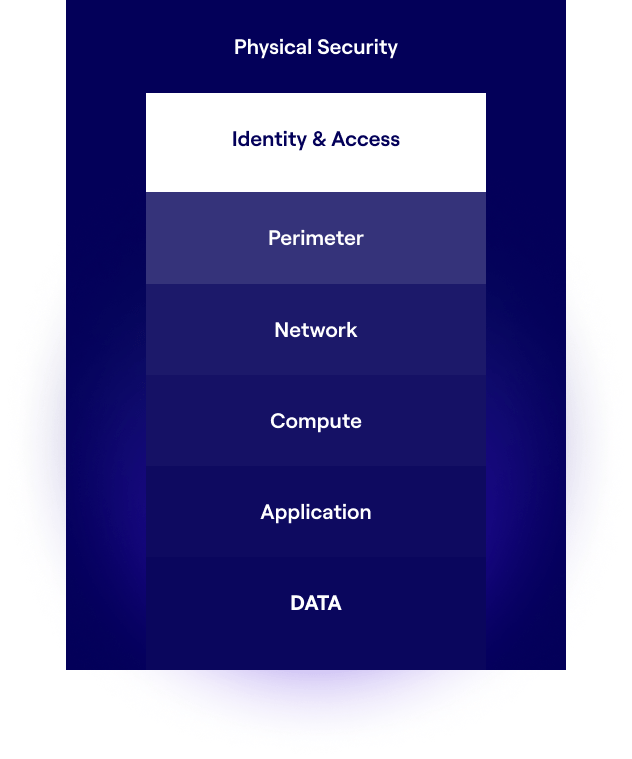

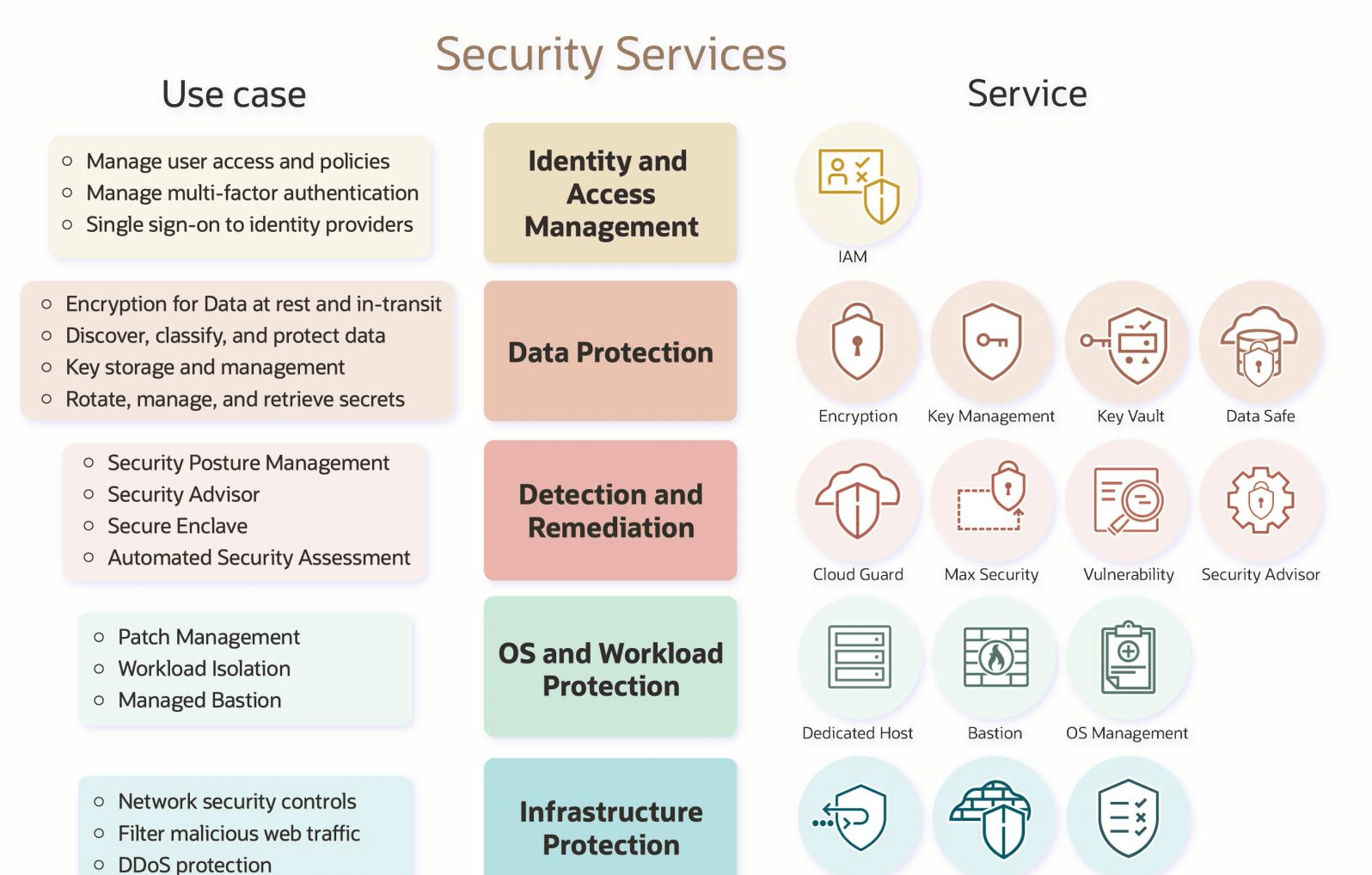

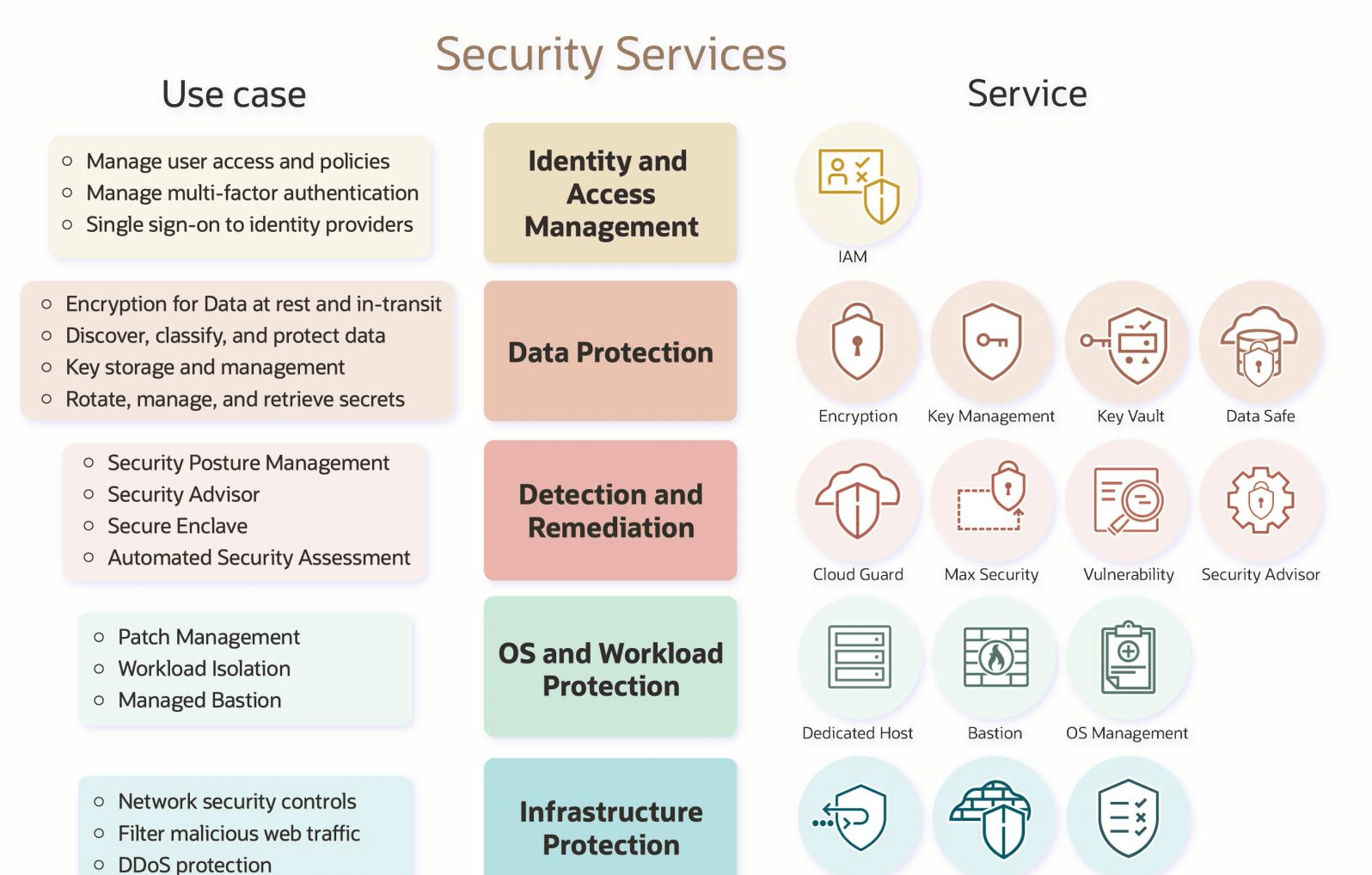

¿Y qué servicios de OCI proporcionan protección en cada capa de seguridad para configurar un entorno de nube seguro?

Para comenzar, la capa de infraestructura o la capa física de seguridad es responsabilidad de Oracle, cuya misión es evitar ataques de denegación de servicio, así como mantener la integridad física de la infraestructura. Oracle posee varias certificaciones de conformidad que pueden verificarse en el propio tenant, entre ellas, el nivel alto del Esquema Nacional de Seguridad (ENS).

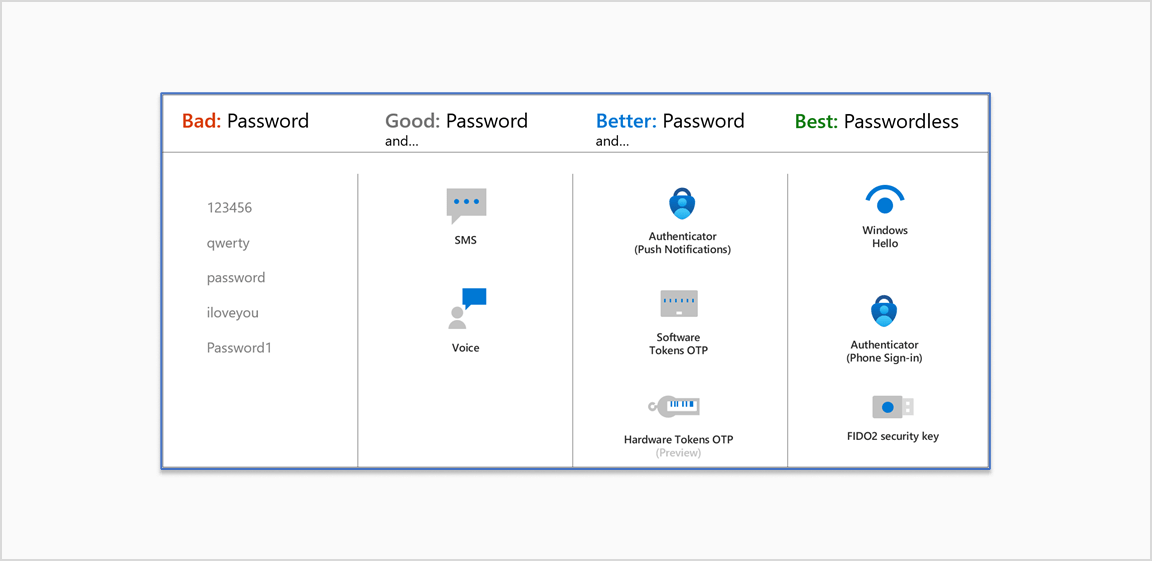

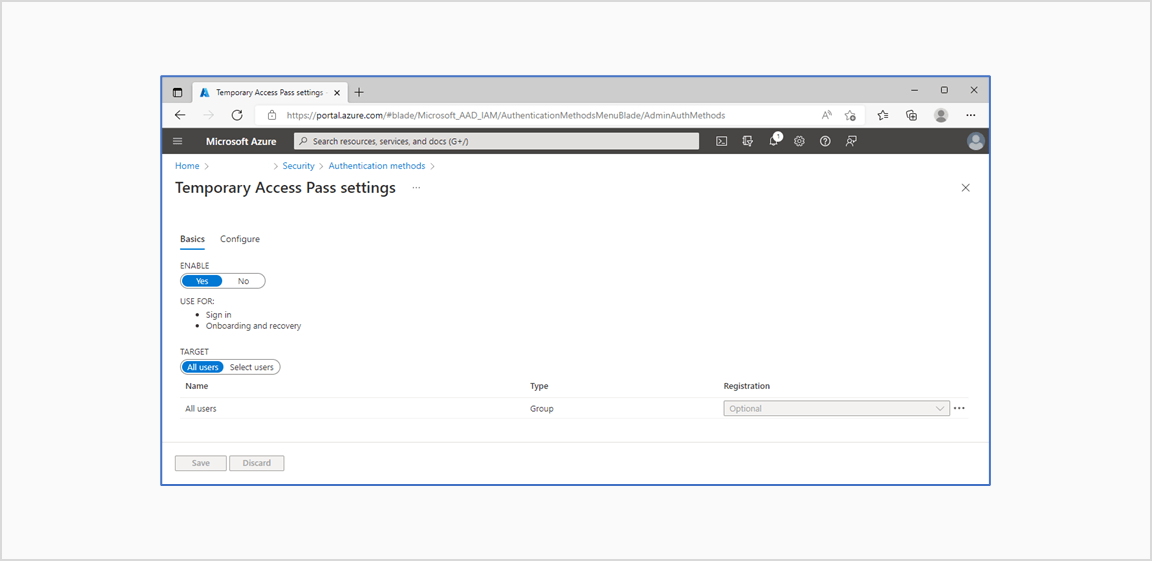

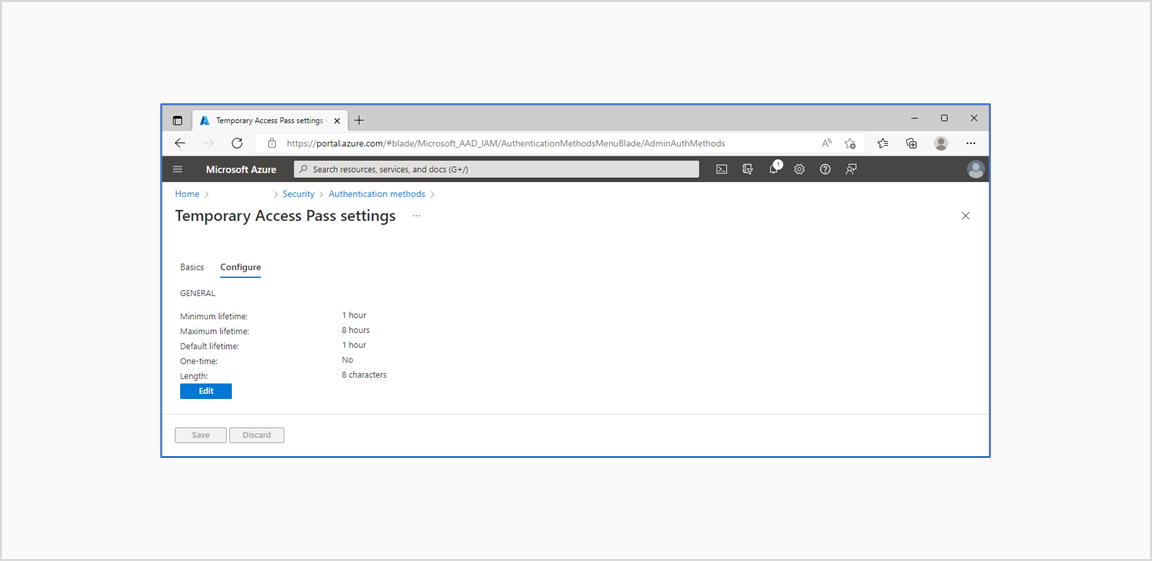

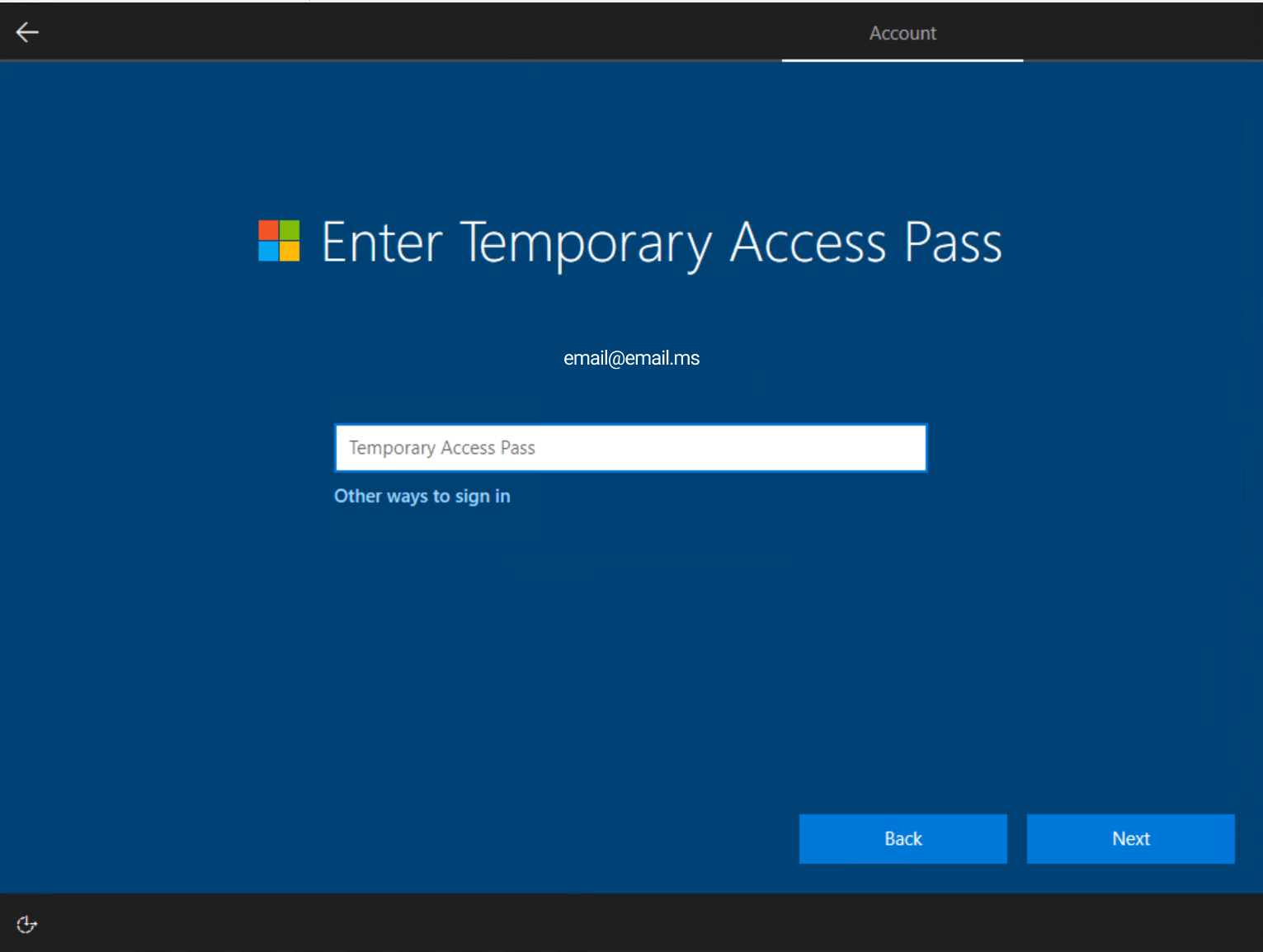

Para continuar, Oracle proporciona el servicio Identity and Access Management (IAM) con dominios o IAM sin dominios para la capa de identidad y acceso, que evita la intrusión en nuestro entorno y que es importante configurar siguiendo las directrices de seguridad basadas en la identificación unívoca de las cuentas de usuario, establecimiento de férreos requisitos de acceso, protección de acceso local y remoto, segregación de roles y funciones que permite establecer un control de acceso granular a los recursos cloud de nuestra infraestructura y, por último, capacidad de auditar todas las acciones en nuestro tenant mediante el servicio Audit de OCI.

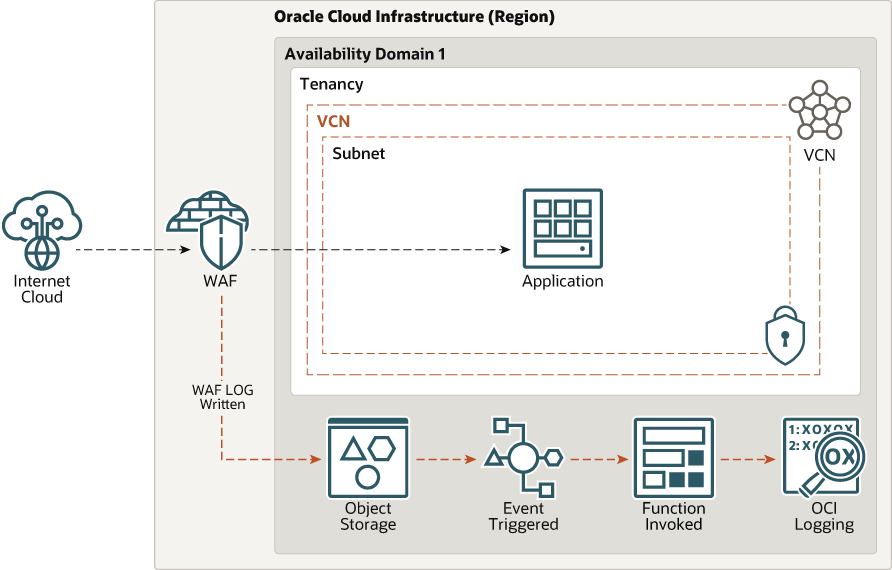

De manera análoga, Oracle ofrece su servicio WAF para la protección de la capa de perímetro de nuestra propia infraestructura frente a ataques DDoS. Además, de manera predeterminada, las instancias cuentan con firewall a nivel de host para la protección de las capas 3 y 4 del modelo OSI.

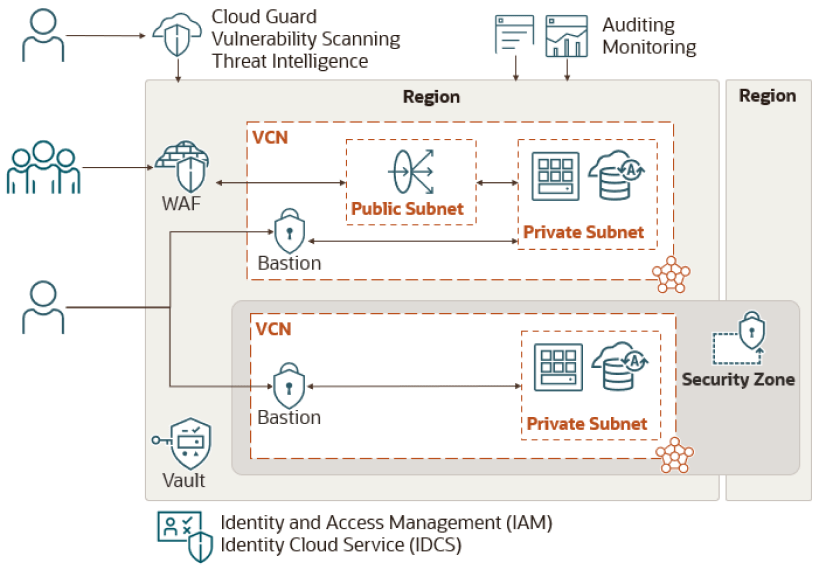

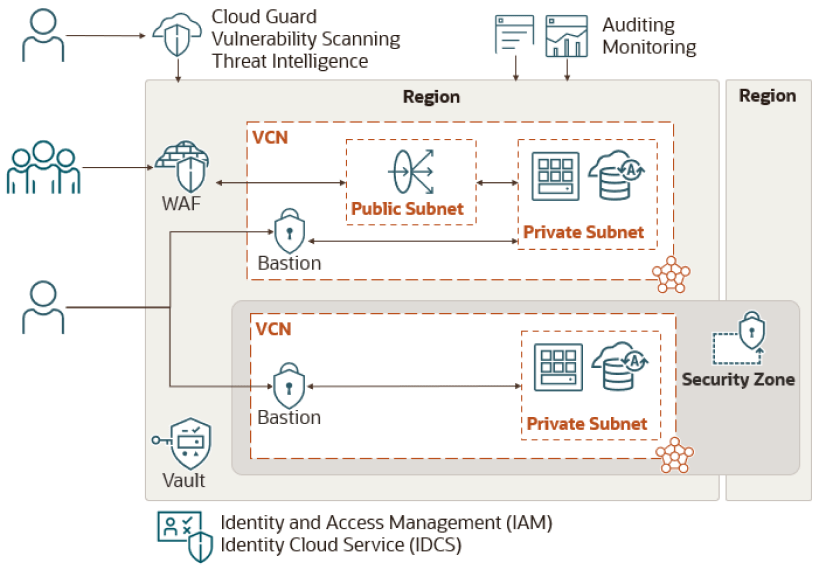

Asimismo, para la capa de red, Oracle dispone del servicio Networking para la protección de las comunicaciones, pudiendo elaborar una clara segregación de redes virtuales y subredes públicas y privadas, configuración de listas de seguridad, grupos de seguridad, conexiones cifradas como VPN Site-to-site o FastConnect, tal y como se puede apreciar en el siguiente esquema:

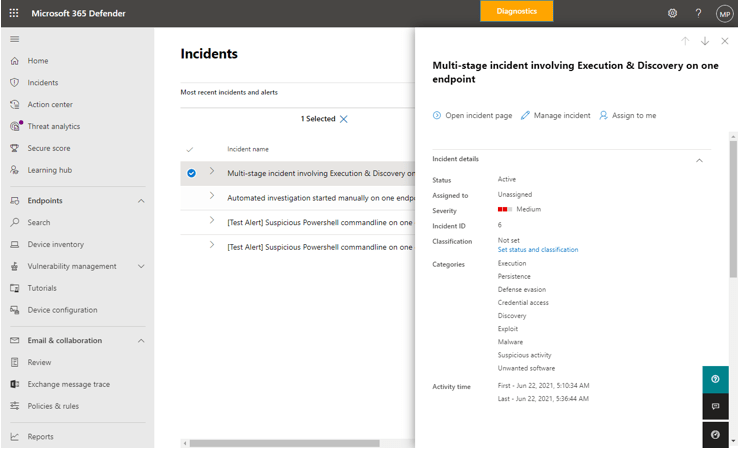

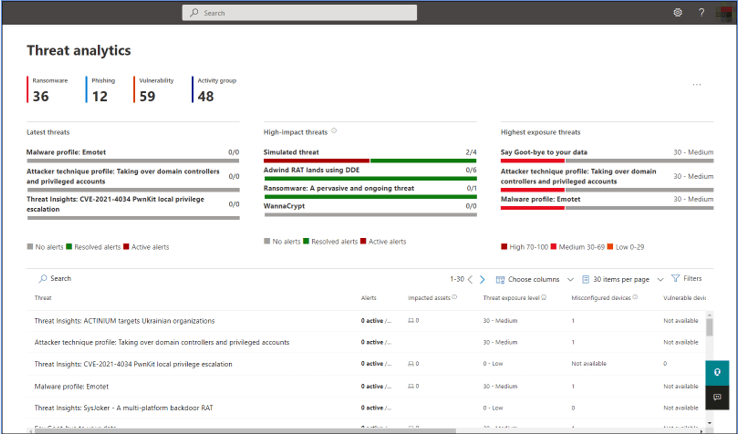

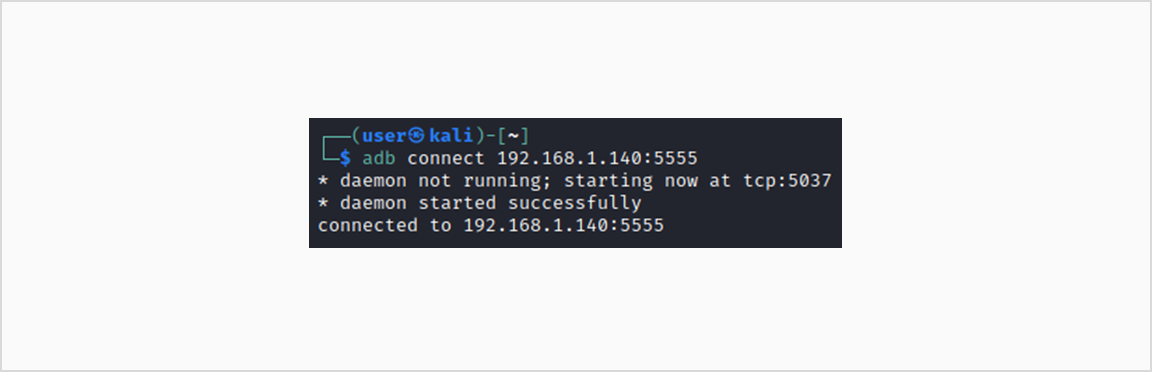

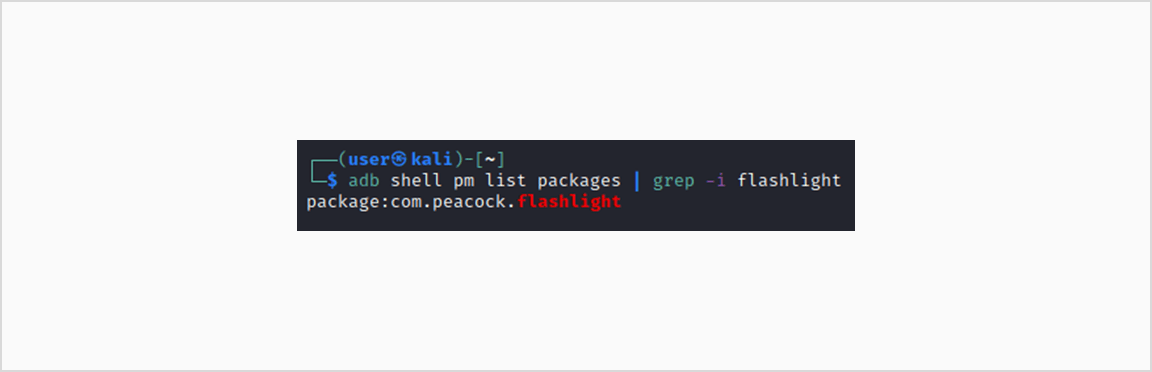

Por otro lado, para la capa de instancias, Oracle Cloud ofrece servidores bare metal para el aislamiento de un host dedicado en un modelo de inquilino único y otro conjunto de servicios de inteligencia sobre detección de intrusión y resolución de problemas de seguridad en la nube, como Cloud Guard o Zonas de Seguridad para la protección de compartimentos en la nube, mediante una receta de políticas de seguridad. Además, se dispone de software antivirus de varios fabricantes para los sistemas operativos Windows y Linux a través del Marketplace de OCI.

Igualmente, si poseemos bases de datos, existen varias herramientas como Data Safe, que mantiene la confidencialidad y privacidad de nuestros datos mediante las funciones para la detección de datos confidenciales, enmascaramiento de datos en entornos no productivos, evaluaciones de seguridad de las configuraciones de las bases de datos y evaluaciones de seguridad para los usuarios de las bases de datos; sin olvidar otras funciones tan importantes como la auditoría y las alertas, para la información de actividades inusuales.

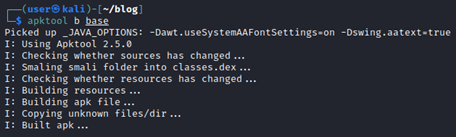

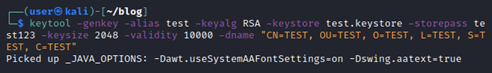

Por último, Oracle ofrece el servicio Vault para la administración y guardado de claves de cifrado y secretos de manera centralizada. Vault elimina la necesidad de almacenar claves y secretos de cifrado en archivos de configuración o en código, permitiendo escoger entre los modos de protección por software y módulos de seguridad de hardware (HSM), que cumplen con el estándar FIPS 140-2.

Finalmente, defendemos que la transformación digital es una evolución continua que debe ir de la mano del mejor conocimiento especializado, mediante las distintas estrategias de ciberseguridad que ofrecemos en Sidertia Solutions, adaptadas a tu organización y garantizando la integridad del dato a través de nuestras soluciones como Ana. Y, a pesar de que Aristófanes fue un comediante griego del siglo V a.C, conocía muy bien la naturaleza humana y quién sabe, quizá en nuestros tiempos, podría haber sido un brillante analista de ciberseguridad.