Encontramos en el Anexo II, modificaciones en los requisitos de aplicación según el nivel determinado por la categorización del sistema, hasta ahora eran requisitos tasados que debíamos incluir, mientras que en el nuevo real decreto, la aplicación de requisitos es por medio de unas exigencias básicas que, al aumentar el nivel, se ven ampliadas mediante “refuerzos”, que en algunos casos, nos permite seleccionar entre varios el que más se adecue a nuestro sistema, como por ejemplo en la medida [op.acc.5] Mecanismo de autenticación (usuarios externos). En esta medida, se nos permite elegir, a nivel bajo y medio, entre varios refuerzos posibles de aplicación.

Las medidas incluidas en el anexo II podemos dividirlas en varios grupos:

- Medidas sin cambios reseñables

- Medidas modificadas y reforzadas para una mayor claridad

- Medidas con cambios significativos respecto a su estructura anterior

- Medidas de aplicación, esas medidas que actualizan el real decreto a la evolución de los sistemas y las amenazas actuales

También nos encontraremos con medidas que han desaparecido, en la mayor parte de los casos debido a su inclusión en otras nuevas como ha sucedido con las medidas [op.ext.9] y [mp.if.9] entre otras, que han sido integradas en la nueva medida [op.cont.4] Medios alternativos como veremos más adelante.

Comentar, antes de pasar a hablar de los diferentes grupos de medidas, que se ha realizado una modificación de la numeración de las medidas, de tal modo que la numeración sea correlativa evitando huecos en la misma, como podréis comprobar claramente en las medidas de Protección de la Información con la desaparición de la medida [mp.info.3] Cifrado y el consiguiente cambio de numeración de las restantes medidas del grupo.

Pasemos a ver ejemplos de cada uno de los grupos de medidas.

No han cambiado medidas como, por ejemplo, [org.2] Normativa de Seguridad, [op.exp.1] Inventario de Activos, … normas que cubren perfectamente las necesidades antes y ahora y que por lo tanto no necesitan de modificaciones.

Existe un segundo grupo con medidas que incluyen modificaciones reforzando su claridad y aplicabilidad, ya sea por el cambio del nombre la medida y/o la redistribución de las directrices que se incluían en la versión anterior, destacando las medidas del grupo de control de acceso [op.exp.] dentro del marco operacional de medidas, donde encontraremos cambios de nomenclatura y redistribución de las antiguas medidas [op.acc.5] Mecanismo de autenticación, [op.acc.6] Acceso local (local logon) y [op.acc.7] Acceso remoto (remote login) en dos medidas; [op.acc5] Mecanismo de autenticación (usuarios externos), y [op.acc.6] Mecanismo de autenticación (usuarios de la organización). Una modificación que las hace más fácilmente interpretables aún con el incremento en sus requisitos.

Hablemos ahora de las medidas que sí incluyen cambios que, a nuestro parecer, son importantes y deben ser tenidas en cuenta especialmente como, por ejemplo, la nueva aplicación de la medida [op.pl.5] Componentes Certificados a nivel medio, lo que supone un aumento de requisitos en la seguridad de los elementos a incorporar a nuestra infraestructura, y que a su vez requiere un mayor esfuerzo para el cumplimiento de alguno de los requisitos relacionados con la medida. Dentro de este grupo también nos encontraremos con la medida [mp.com.4] Segregación de Redes, convertida en [mp.com.4] Separación de flujos de información en la red y que ahora se aplica a nivel medio con lo que la segmentación de red deberá ser aplicada en los sistemas de este nivel.

Entramos al grupo de medidas nuevas, medidas de aplicación que refuerzan la frase “facilitar una mejor respuesta a las tendencias en ciberseguridad, reducir vulnerabilidades y promover la vigilancia continua”, son siete nuevas medidas:

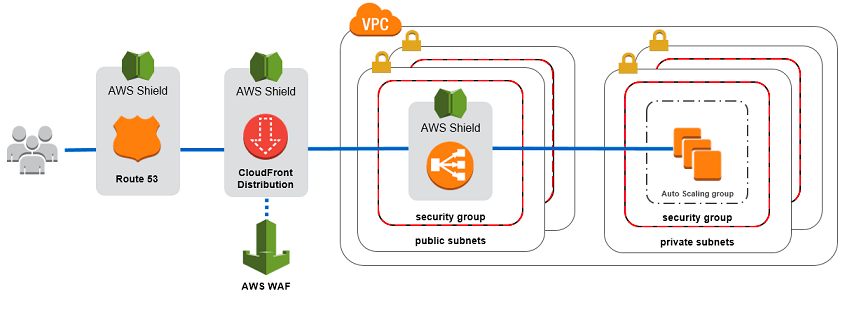

- * [op.ext.3] Protección de la cadena de suministro: La importancia de la seguridad un paso más allá de nuestro perímetro bajo control, esos proveedores que pueden provocar impactos en nuestros sistemas. Medida incluida para poder evaluar impactos que afecten a la cadena de suministros, estimando el riesgo y aplicando las medidas de contención necesarias ante dichos riesgos.

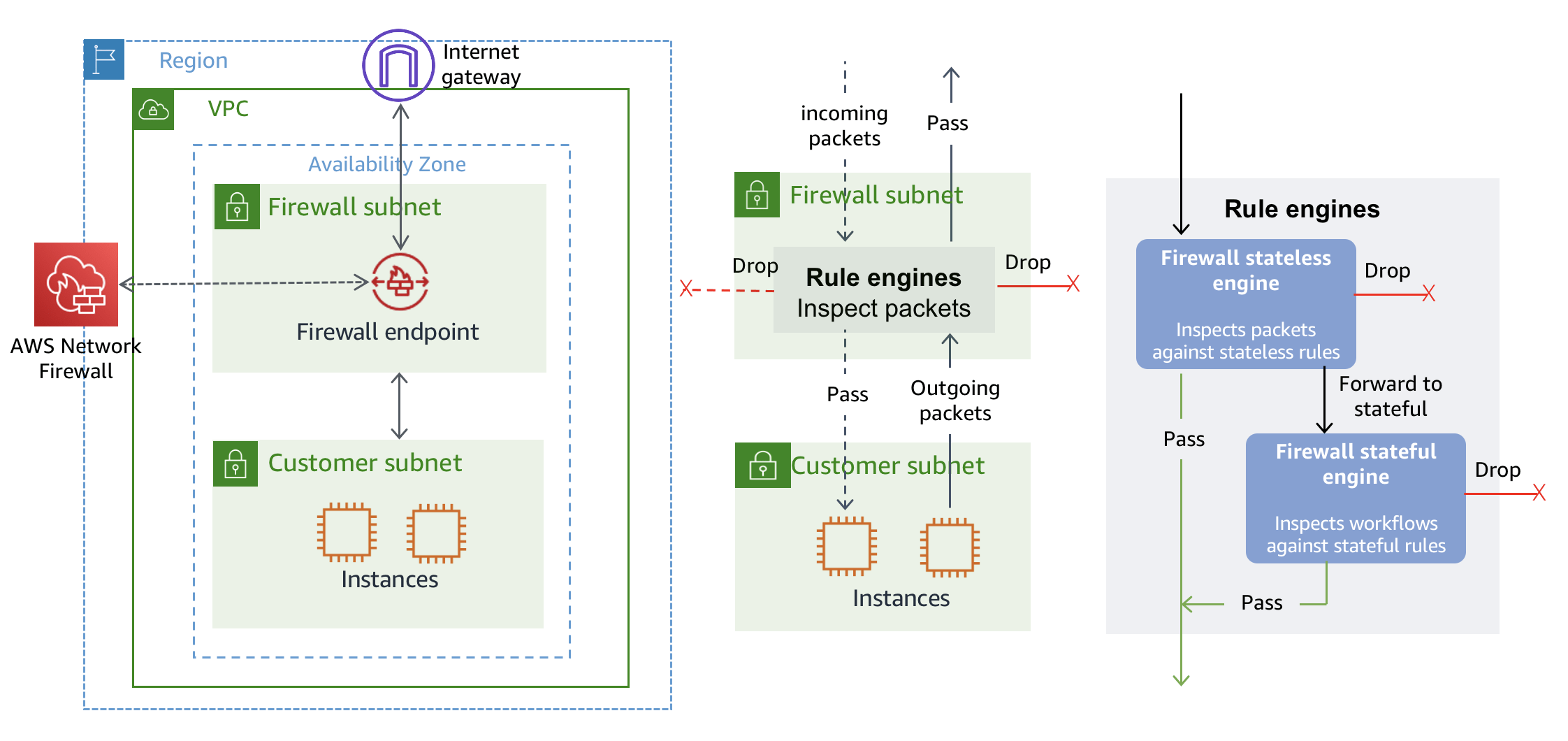

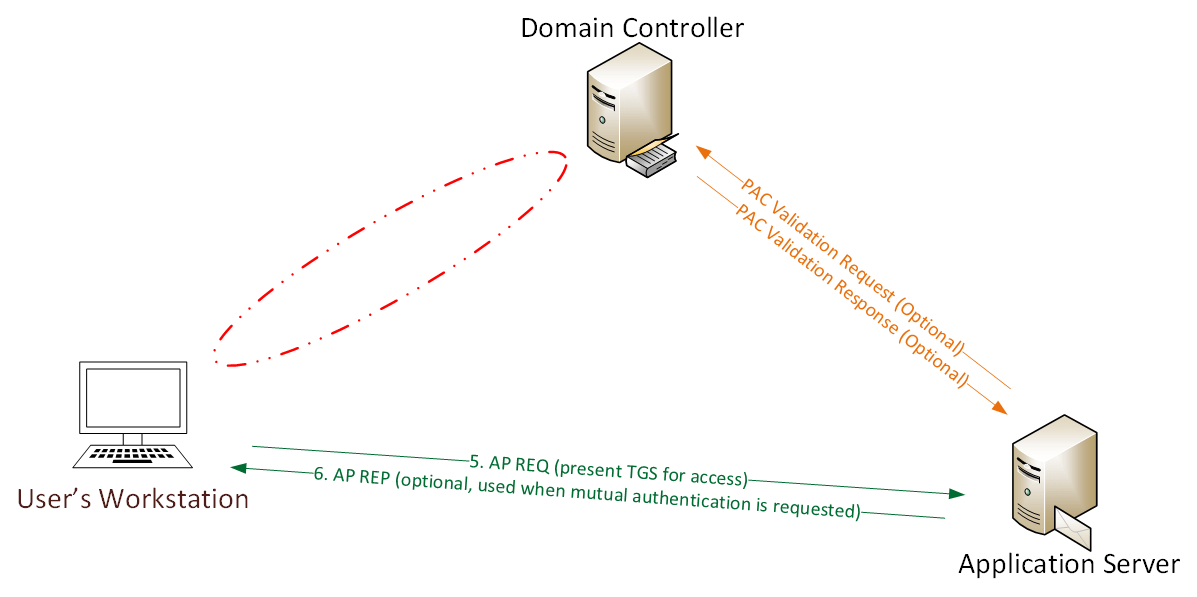

- * [op.ext.4] Interconexión de sistemas: Cada vez están más generalizadas las interconexiones, y más tras la pandemia COVID-19 donde se han generalizado. La medida exige que tengamos un control sobre dichas interconexiones y, por supuesto, que sólo se realicen bajo autorización previa y con una adecuada documentación explícita de las mismas.

- * [op.nub.1] Protección de servicios en la nube: Es otro de los servicios generalizados en nuestros sistemas, hasta ahora protegidos por medidas generales, y que tras esta actualización del real decreto tendrá unas medidas particulares, incluyendo para nivel medio y alto la exigencia de certificación del servicio como indica la medida en sus refuerzos. Esta nueva medida ha supuesto la creación de un nuevo grupo de medidas operacionales, el [op.nub] Servicio en la Nube.

- * [op.cont.4] Medios alternativos: Una medida necesaria, que engloba las medidas anteriormente desperdigadas por los diferentes grupos de medidas, todas ellas relacionadas con medios alternativos y que ahora se engloban en continuidad del servicio que es su ubicación natural. Las medidas incluidas, y que por lo tanto han desaparecido son [op.ext.9], [mp.if.9], [mp.per.9], [mp.eq.9], [mp.com.9], [mp.s.9].

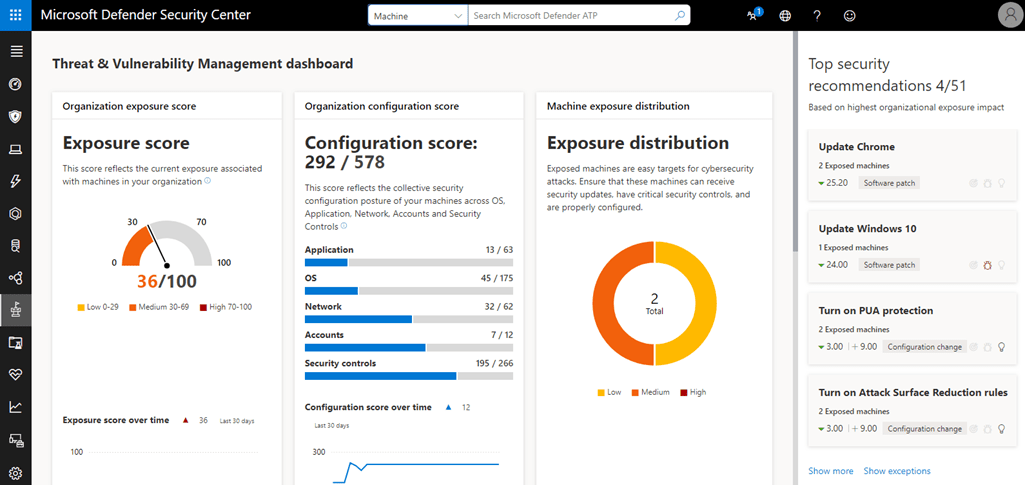

- * [op.mon.3] Vigilancia: Medida incluida para reforzar la necesidad de la recolección y correlación de eventos que permitan detectar amenazas a las que se exponen nuestros sistemas y/o servicios. A destacar la necesidad a nivel medio de un sistema automático de recolección de eventos que permita su correlación.

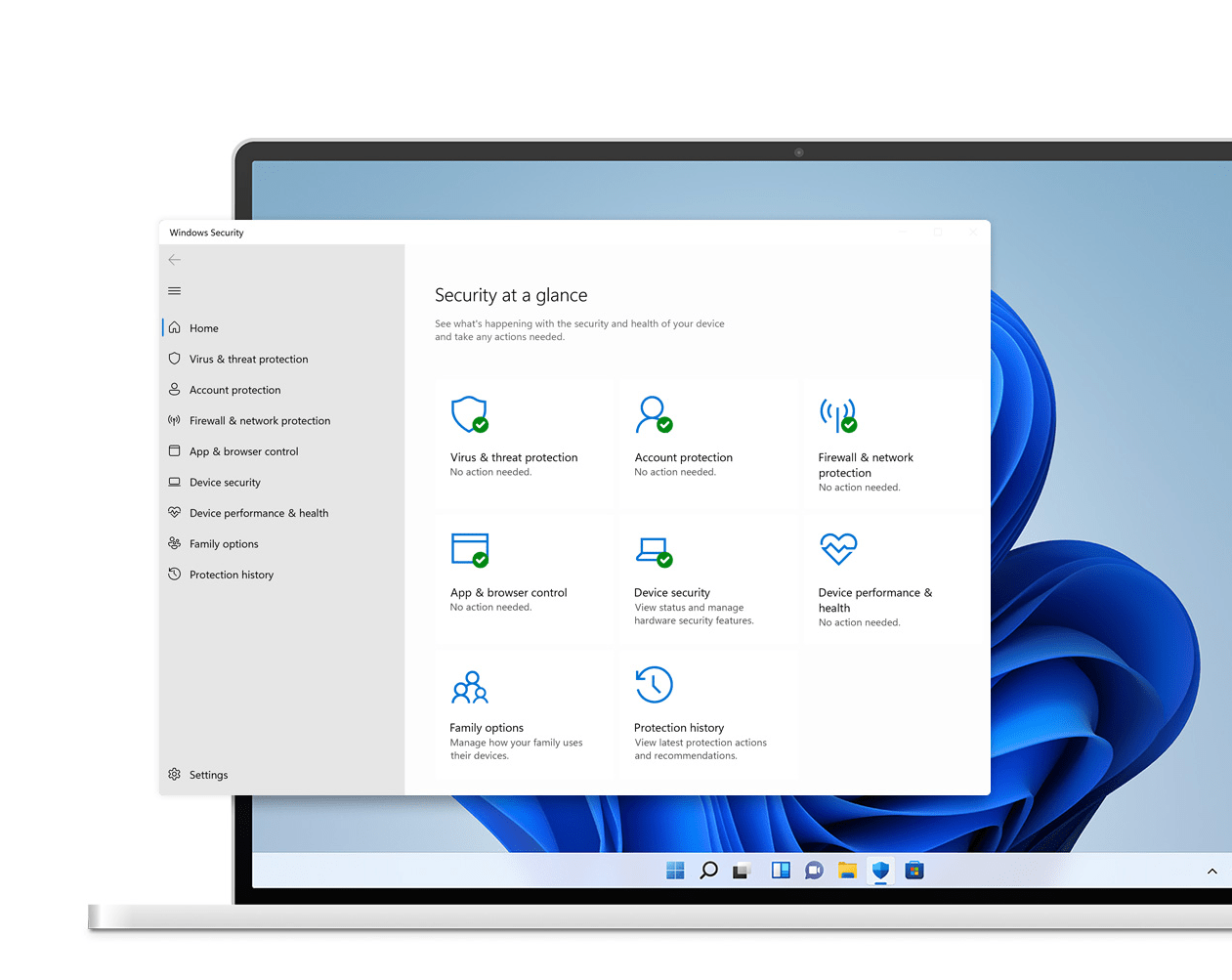

- * [mp.eq.4] Otros dispositivos conectados a la red: Nos encontramos cada vez más dispositivos con capacidades de conexión a la red (proyectores, altavoces, impresoras, IoT, BYOD, …) que hasta ahora no tenían un reflejo claro en las medidas del ENS, esta medida viene para exigir un control de estos dispositivos y su seguridad, volviendo a encontrarnos ante el requisito de componentes certificados en nivel medio y alto.

- * [mp.s.3] Protección de la navegación web: Importante medida que viene a especificar requisitos de seguridad para la navegación en internet de los usuarios y por lo tanto proteger de las amenazas que pueden afectarle.

En resumen, hay cambios, hay novedades importantes, el RD 311/2022 ha sido publicado y, como indica la disposición transitoria única, se fija un plazo de veinticuatro meses para que los sistemas de información del ámbito de aplicación del real decreto, preexistentes a su entrada en vigor, alcancen su plena adecuación al ENS.

El análisis que hemos realizado en Sidertia Solutions nos dice que los sistemas más afectados en cuanto al esfuerzo requerido serán aquellos de nivel medio, y en mayor medida como consecuencia de la aplicación a dicho nivel de la medida [op.pl.5] Componentes Certificados y las consecuencias que se derivan de ella sobre otras medidas de aplicación.

Por último, recordaros que tenemos a vuestra disposición todos los recursos documentales para llevar a buen puerto la adaptación al nuevo ENS disponiendo, además del Real Decreto 311/2022, de 3 de mayo, por el que se regula el Esquema Nacional de Seguridad, de la web del Centro Criptológico Nacional (https://ens.ccn.cni.es/es/) donde encontraremos todas las guías existentes en relación al ENS y necesarias para lograr nuestro objetivo y que veremos actualizarse para adecuarse al RD 311/2022.