En una noticia reciente hablábamos del aumento de incidentes derivados de un uso inadecuado de las tecnologías de la información asociadas al teletrabajo . Frente a las técnicas basadas en Phising, donde salvo una debilidad manifiesta de todo el sistema que permita la dispersión de un Ransonware o la implementación de un componente de conexión reversa, la entrada a través de mecanismos de acceso remoto, brindan al atacante la oportunidad para moverse por la red, hasta conseguir la máxima capacidad de daño que le sea posible.

Pero una vez lograda la intrusión inicial ¿cómo se mueve? ¿qué herramientas emplean?

En las intervenciones de incidentes en las que ha participado el equipo especialista de Sidertia en este último año, hemos podido constatar que uno de los mecanismos que emplean habitualmente los atacantes es la herramienta Cobalt Strike. Por qué de esta herramienta, es una de las respuestas que vamos a dar en este artículo.

Nacida como una solución para los ejercicios de Red Team, con el objeto de poner a prueba la seguridad de los sistemas internos y sus mecanismos de protección, presenta unas características altamente flexibles, siendo a la vez una herramienta muy estable. Aunque es una aplicación de pago desarrollada para ejercicios entrenamientos y test de penetración, se identificó especialmente a lo largo del año 2020, un aumento significativo del empleo de la solución asociada a campañas de Ransomware y la acción de determinados grupos de APT.

Cómo siendo una herramienta de pago, lo estaban empleando, organizaciones orientadas al cibercrimen. Pues básicamente lo que vino a revelar el grupo de investigación de Cisco Talos es que se habían logrado descifrar todas las funciones de Cobalt Strike, haciéndolas disponibles en los sitios de market y foros de redes Darktnet.

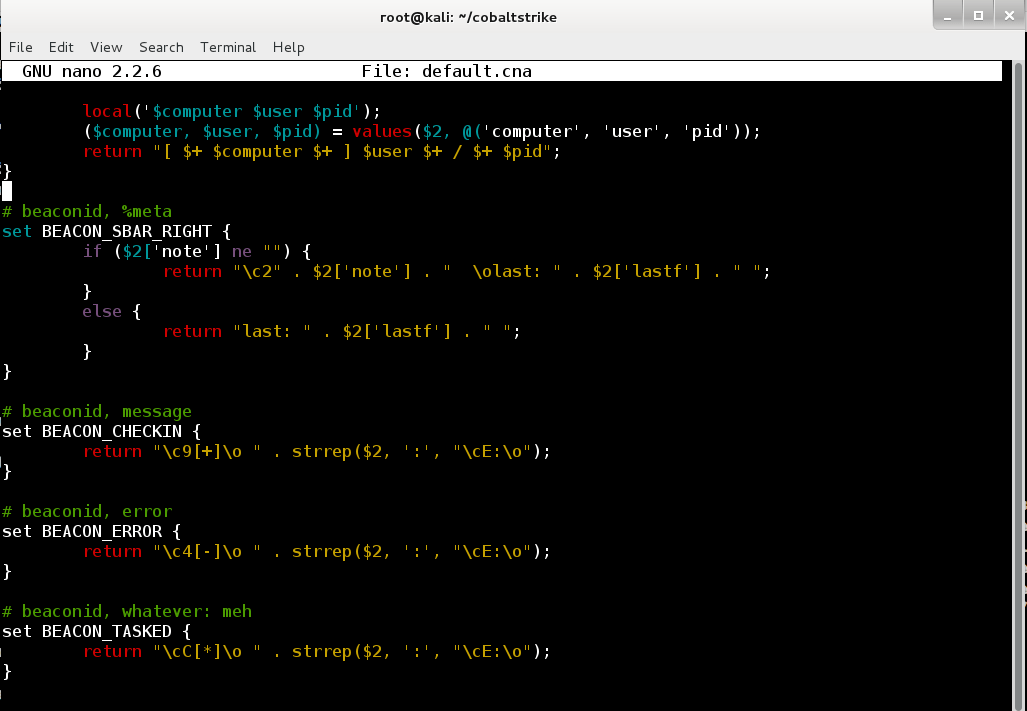

El modelo funcional de la aplicación toma como punto fuerte su maleabilidad y la capacidad para llevar a cabo intrusiones dentro de un sistema. Es altamente versátil y presenta funcionalidades desde las más simples a las más altamente complejas y potentes. Dentro de sus capacidades base, se encuentran las siguientes:

-

Detección y reconocimientos

Permite evaluar software en puestos de trabajo y servidores, para identificar vulnerabilidades con los que llevar a cabo acciones de elevación de privilegios o movimientos laterales.

-

Módulo de paquetes de Ataque

Proporciona diferentes módulos para llevar a cabo la implementación de los plantones tipo del código dañino. Por ejemplo, llevar a cabo ataques de ingeniería social o la generación de ejecutables y librerías con los que llevar a cabo la implantación de los clientes.

-

Solución de colaboración

Va a permitir la compartición de información entre grupos atacantes, permitiendo incluso el intercambio o transferencia de equipos comprometidos.

-

Post explotación

Una vez llevado a cabo la intrusión permite un número significativo de acciones para llevar a cabo en los equipos atacados, empleando funciones propias de los sistemas, sin necesidad incluso de elementos externos al propio S.O..

-

Comunicaciones camufladas

El tráfico, especialmente de salida, está basado en protocolos tipo como HTTP, HTTPS, DNS o SMB.

-

Pivoting de los navegadores

Funcionalidad empleada entre otras cosas para llevar a cabo un bypass del doble factor de autenticación.

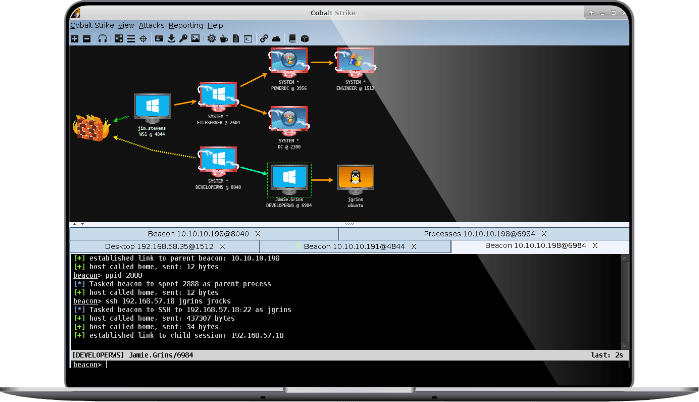

El servidor (C&C) denominado TeamServer, actúa en modalidad reversa para interactuar con la pieza que se instala en el lado de cliente. Esta operación que es algo muy habitual en aplicaciones tipo troyano reverso u otros mecanismos de explotación o explotación, no constituye en sí mismo algo que haga diferenciable a esta aplicación de otras tantos. ¿Dónde estriba la diferencia entonces?

Posiblemente la popularidad de la aplicación está basada en tres elementos:

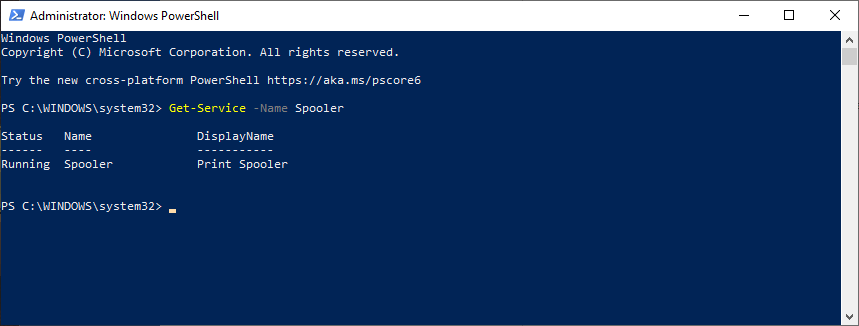

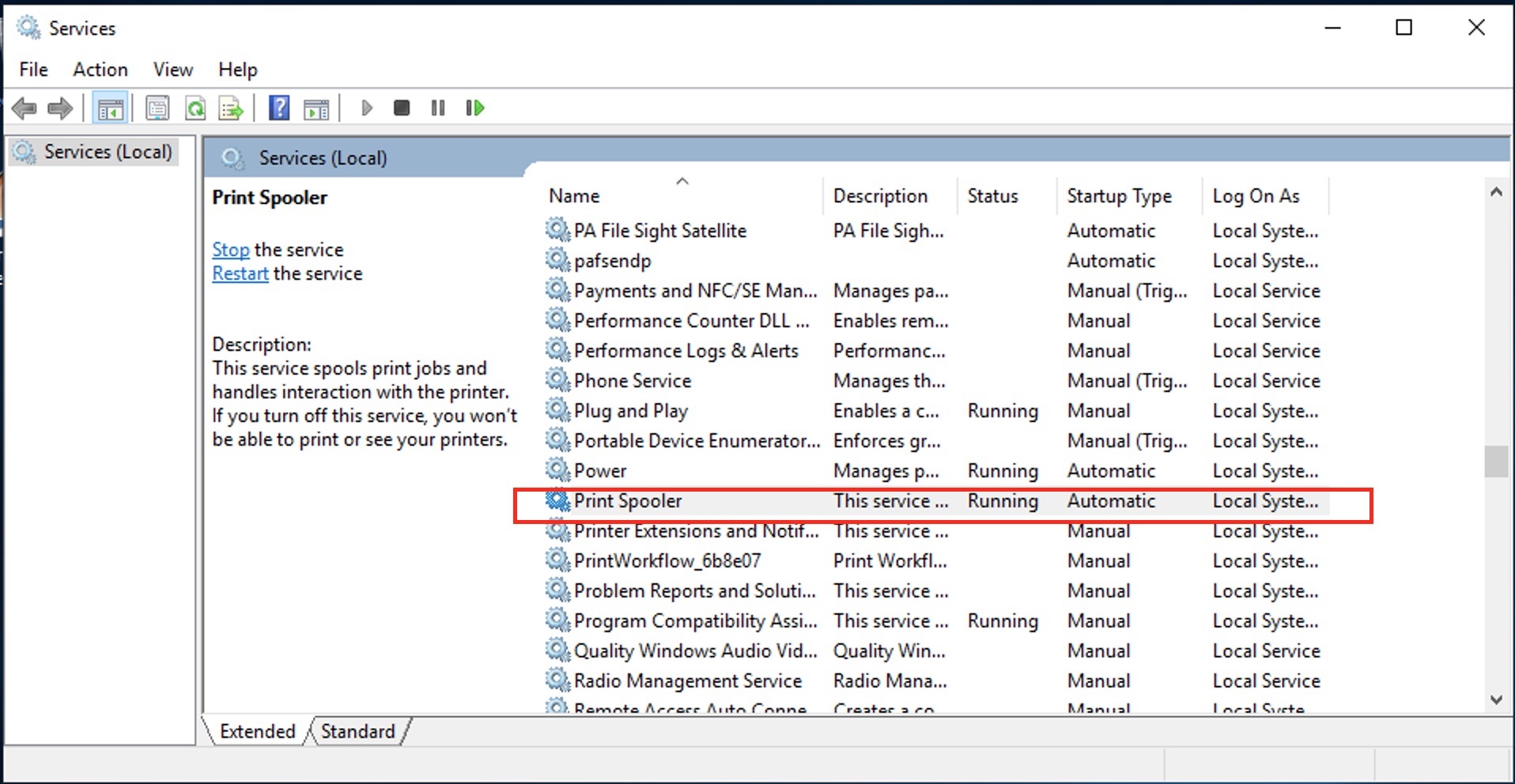

- La versatilidad de los Payload, para incluso llegar a camuflarlos de forma exitosa vinculándose a procesos del sistema.

- La capacidad para realizar la conexión con el TeamServer.

- La capacidad nativa para emplear las propias funciones de los Sistemas Operativos Windows con los que llevar a cabo acciones administrativas.