En uno de los incidentes en los que ha estado involucrado el área de ciberseguridad de Sidertia, se pudo identificar la presencia de un “implante” de CS, en una instalación de MS Team que era vulnerable a DLL Hijacking. En ello se había identificado que la solución había empleado el mecanismo de persistencia empleando la ejecución de un proceso Update.exe (en la versión 32 bits), que llamaba a una librería (CRYOTSP.DLL) que no se encontraba en la ruta esperable originalmente. Si se posiciona una dll con el nombre esperado en la misma carpeta donde se encuentra el proceso Update.exe, aunque realmente se debería encontrar en la ruta Windows\syswow64, se cargará automáticamente cada vez que el usuario inicie la aplicación.

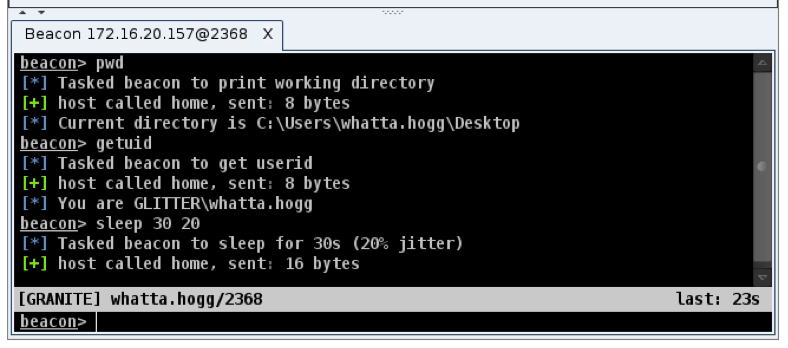

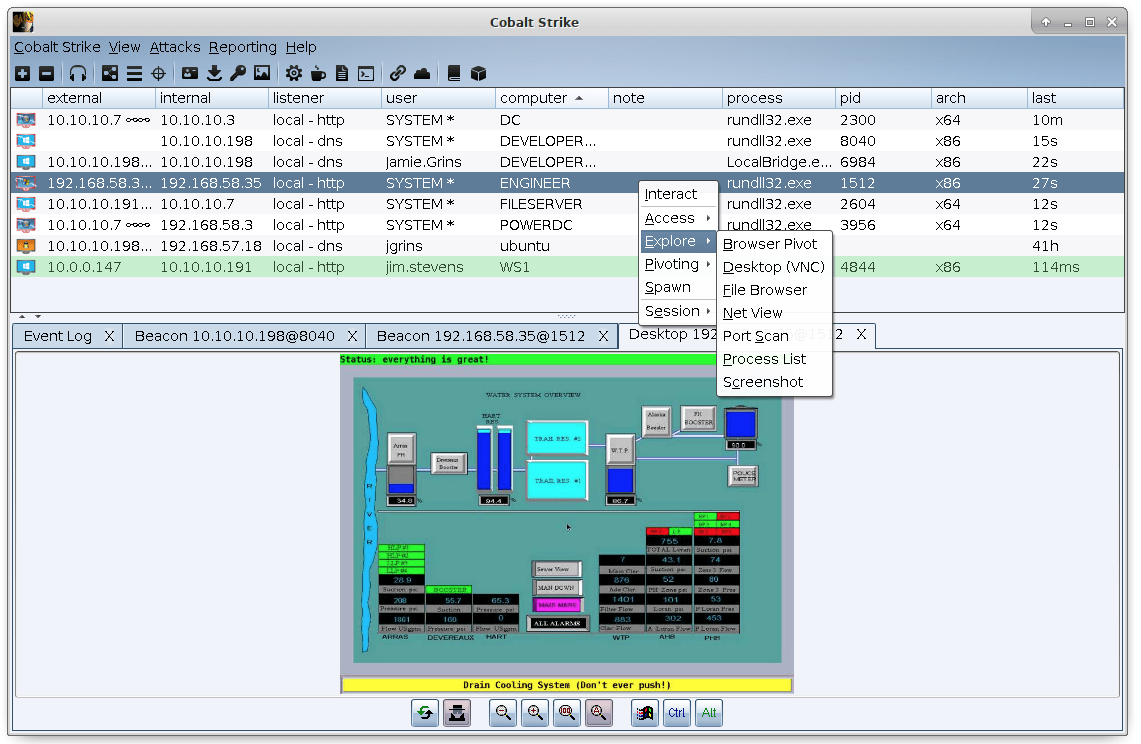

Una vez que la librería ha sido cargada, entrará en marcha el proceso de comunicación con el Command and Control. Empleando la funcionalidad denominada Beacon, permite la conectividad empleando protocolos tipo como HTTP, HTTPS o DNS.

El componente Beacon es altamente versátil y admite comunicaciones asíncronas o interactivas. El módulo asíncrono es muy útil para un atacante para crear distorsiones temporales, estableciendo conexiones basados en valores temporales aleatorios, que permite evitar que se puedan realizar asociaciones de ataques con patrones de comunicaciones concretas. En este sentido el componente de Beacon llamará al C&C evaluará si hay tareas, las descargará y las podrán en ejecución cuando sea necesario.

Los indicadores de red de Beacon son flexibles, empleado el lenguaje maleable C2 propio de Cobalt Strike. Esto le permite ocultar la actividad de Beacon para que se disfrace como otro malware o se haga pasar como tráfico legítimo.

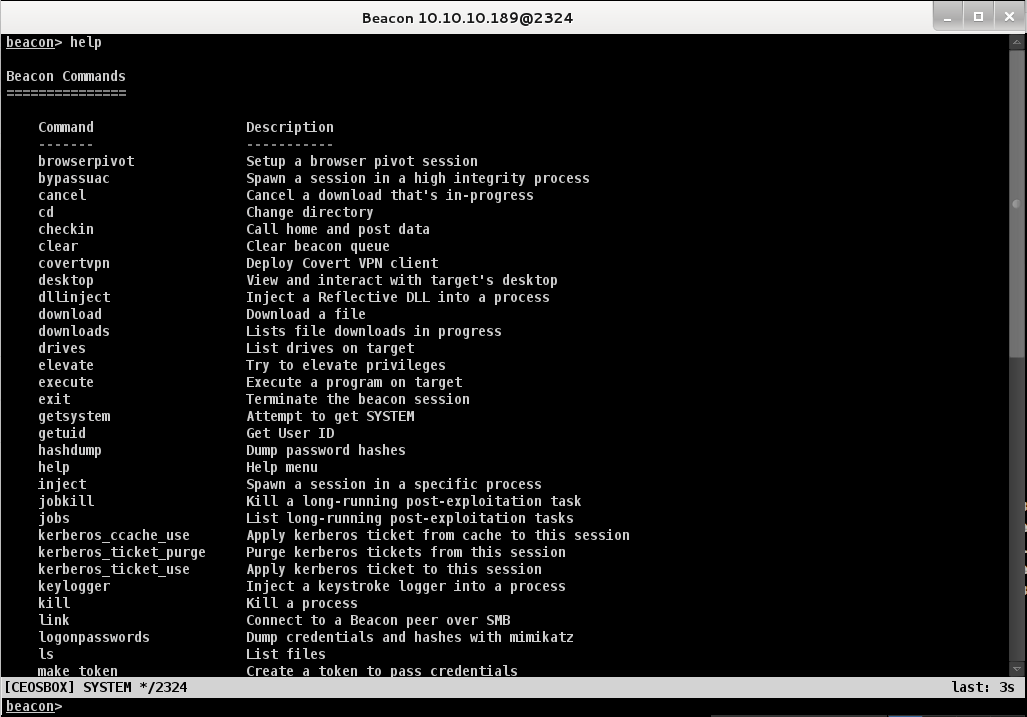

La shell de comandos que proporciona Beacon permite la ejecución de acciones basadas en CMD o PowerShell. En aquellos casos que estén desactivados ambos programas, se puede emplear el comando powerpick para ejecutar cmdlets, sin necesidad del componente PowerShell de Windows.

También, aunque más agresivo permite la ejecución de cmdlets en procesos, mediante el empleo de la api psinject.

El uso de PowerShell resulta muy potente para el atacante y va a permitir interactuar de forma significativa con el sistema. La descarga de hashes, la impersonalización de cuentas, la modificación del registro o la ejecución de aplicaciones, son acciones que pueden ser fácilmente llevadas a cabo con la shell nativa que incorporan los sistemas operativos de Microsoft. De esta forma y sin la necesidad de aplicaciones de terceros, que en muchas ocasiones serán fácilmente identificables por aplicaciones de detección de malware, se puede obtener información crítica, que una vez exfiltrada, será utilizada en procesos posteriores. Por ejemplo, robar credenciales para emplearlas en accesos remotos o para venderla. También con la información obtenida puede llevar a cabo extorsiones a personas concretas u organizaciones.

Uno de los objetivos últimos que a buen seguro llevará a efecto el atacante es efectuar el cifrado del contenido de los sistemas de la información. Este hecho lógicamente revelará la presencia del atacante. Este, emplea Cobalt Strike como mecanismo para distribuir una aplicación maliciosa tal como Ryuk una vez que ha conseguido los privilegios oportunos. Aunque se han visto casos donde se ha empleado funciones propias del sistema para cifrar el contenido de los equipos, es más habitual emplear una aplicación malicioso como vector de ataque para el cifrado.

Como se ha podido intuir Cobalt Strike ofrece múltiples posibilidades para la explotación y que dependerá de:

- Las capacidades o habilidades del atacante.

- Lo silencioso que quiera llegar a operar.

- El objetivo del ataque.

Se abordarán en futuros artículos técnicos cómo se llevan a cabo estas acciones, y cómo no, como poder identificarlos con las capacidades que tienen habitualmente las organizaciones.