No está siendo un buen mes en lo referente a vulnerabilidades para los Sistemas Operativos más conocidos. Recientemente recogíamos una vulnerabilidad bastante crítica que afectaba al servicio de impresión de los sistemas Windows. El martes de esta semana se reportaba otra vulnerabilidad “bastante atípica” para los sistemas operativos Microsoft.

Este carácter atípico se da por las siguientes circunstancias:

- Afecta solo a determinadas versiones de Windows, y son solo versiones recientes.

- La debilidad no se basa en cosas altamente complejas como la debilidad en una función de código en un servicio poco conocido y que resulta difícil de explotar. Es básicamente un problema de permisos de algo tan “windows” como es el contenido de la carpeta “config”, que contiene entre otros elementos el fichero “SAM” (administrador de cuentas de seguridad) o el fichero “System”.

- Qué habrá fallado en Microsoft para que algo tan simple, y que estaba controlado por un bloqueo en la herencia de permisos, haya fallado para facilitar un acceso a algo tan crítico en el sistema.

En esencia el problema reside en el hecho que a los usuarios no privilegiados se les ha franqueado la posibilidad de poder acceder a información crítica del sistema como los ficheros comentados anteriormente: SAM o System, entre otros. Dentro de estos ficheros puede encontrarse entre otras cosas los hashes de los usuarios locales o el hash derivado de la contraseña del equipo.

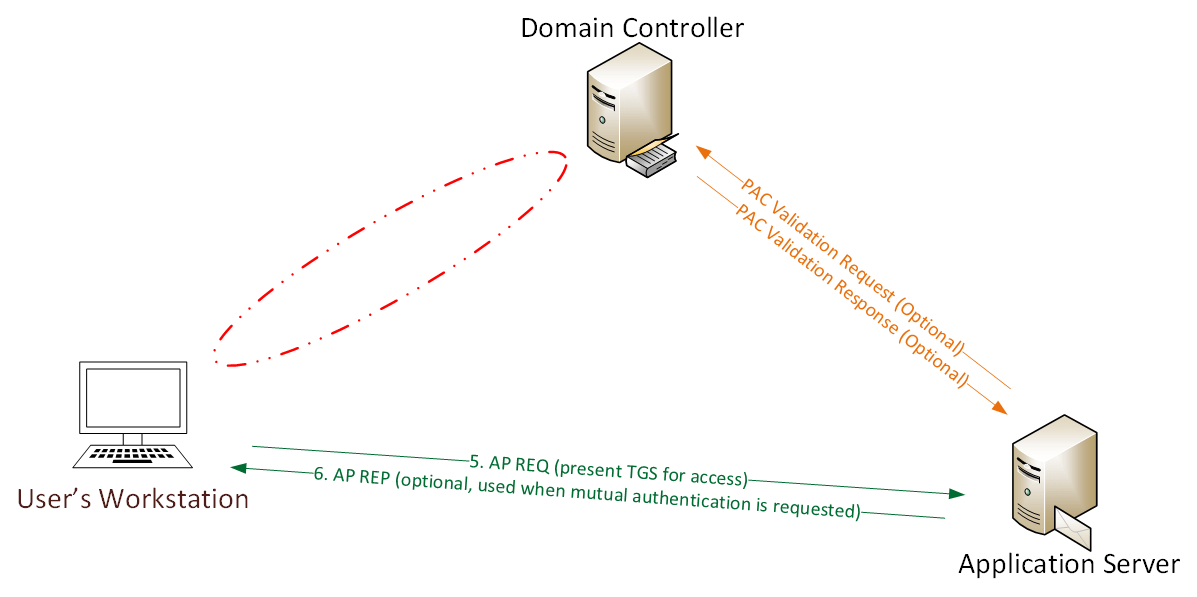

Con el acceso a dicha información, un usuario, mediante técnicas de impersonalización, puede elevar su privilegio para ejecutar código localmente de forma privilegiada. Igualmente, con la clave del propio equipo, se puede conducir uno de los ataques más populares que emplean atacantes para moverse por la red, el ataque de Silver Ticket Kerberos.

El código identificativo al que hace referencia esta vulnerabilidad es CVE-2021-36934 y afecta a sistemas Windows 10 a partir de la versión 1809, así como a Windows 11 y Windows Server 2019. El nombre común con el que se conoce a la vulnerabilidad es HiveNightmare, derivado de hecho de que información crítica del sistema se almacena en una serie de ficheros de base de datos que se estructuran en una estructura arbórea de registro denominada “Hives”.

Esta debilidad además de ser aprovechada manualmente por un atacante, es bastante automatizable y por lo tanto aprovechable por aplicaciones de código dañino tales como ransomware.

Si bien la debilidad es algo manifiesta y fácilmente explotable, también es relativamente simple su remediación. Microsoft inicialmente no ha sacado una actualización que corrija el problema pero si un workaround. Este es bastante simple y se basa en dos conceptos:Modificación de los permisos, bien sobre la carpeta Config o bien sobre los ficheros críticos con información sensible.

- La eliminación de las copias shadow realizadas mediante el servicio de “Volume Shadow Copy”.

Este último elemento es sumamente importante porque, aunque se modifiquen los permisos sobre los ficheros sensibles, las copias Shadow pueden mantener instantáneas del sistema que mantendrían los ficheros con los permisos anteriores a la modificación. Con esas instantáneas un atacante podría acceder a la información sensible, aún habiendo modificado convenientemente los permisos en la carpeta config. Por lo tanto, el proceso consistiría, una vez modificados los permisos, en eliminar todos los puntos de restauración existentes en el equipo y volver a realizar uno. Tener un fichero de restauración del sistema es importante para poder recuperar el equipo por ejemplo ante un incidente de intrusión por malware.

A priori la remediación no debería afectar a la funcionalidad del sistema, ni de las aplicaciones existentes. Esta afirmación es debida que en muchas versiones de Windows estos permisos nunca han existido y no ha habido problemas de funcionalidad. No obstante, como siempre recomendamos, hay que probar en un grupo de control antes de extender la solución al grueso de equipos de una organización.

Nuestro departamento interno, consciente de este hecho procedimentaron rápidamente la remediación y en menos de 15 minutos se estaba realizando la aplicación de la solución, incluyendo además con un mecanismo de control que verificaba la aplicación efectiva del mismo, incluso en un escenario de teletrabajo. Debe tenerse en cuenta las implicaciones que para las organizaciones supone este tipo de remediaciones en una situación actual marcada por el hecho de tener un número significativo de trabajadores operando en remoto. Es crítico aplicar la remediación en entornos donde se empleen para teletrabajo accesos de VDI, por las repercusiones múltiples que esta debilidad puede suponer.

Aunque parece que este sea un mes bastante crítico para sistema Microsoft, a los sistemas operativos Linux no parece estar yéndoles mucho mejor. Solo citamos como referencia las siguientes: CVE-2021-33909 o CVE-2021-33910.