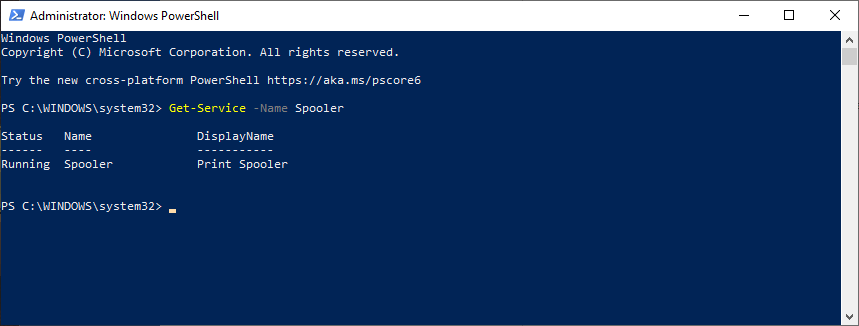

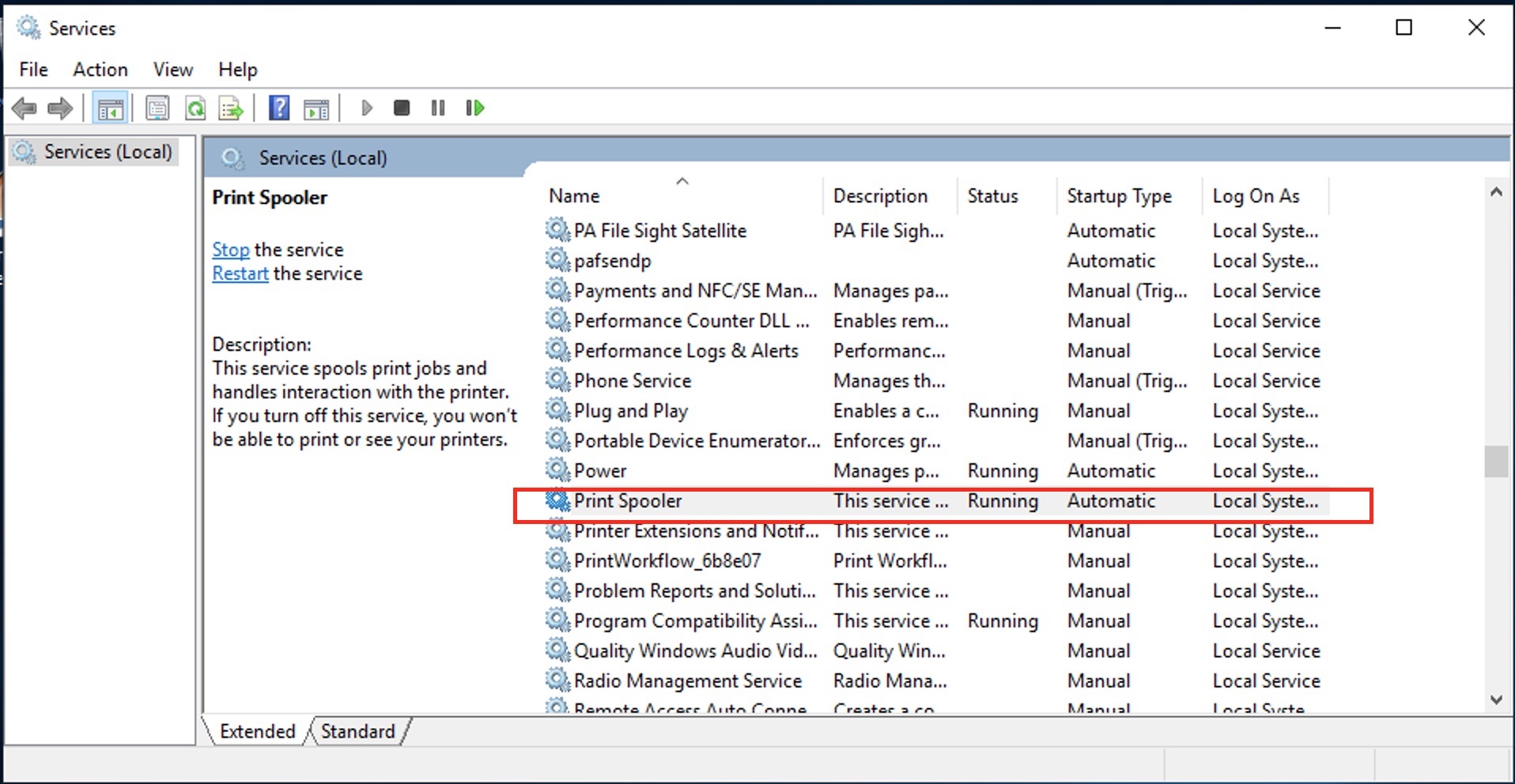

En menos de dos meses, Microsoft ha reconocidos la existencia de dos vulnerabilidades relacionados con el servicio de la cola de impresión. Este servicio necesario para los procesos de impresión es innecesario en muchos servidores y puestos de trabajo, pero sin embargo es habitual encontrárselo activo.

A principios de junio, Microsoft registraba la vulnerabilidad con el código CVE-2021-1675, “Windows Print Spooler Elevation of Privilege Vulnerability”. Esta vulnerabilidad que cambió su estado ya avanzado junio permite la elevación de privilegios y la ejecución de código en el contexto del servicio. Afortunadamente Microsoft sacó una solución para la misma.

A finales de la semana pasada, se hizo pública una nueva vulnerabilidad relacionada con el mismo servicio: la cola de impresión. Aunque en apariencia son vulnerabilidades similares por el contexto de la ejecución y las posibilidades que brinda su explotación, realmente son diferentes. La nueva vulnerabilidad ha sido referenciada con el código CVE-2021-34527, “Windows Print Spooler Remote Code Execution Vulnerability”.

Simplemente ambas vulnerabilidades comparten el vector de ataque de un mismo servicio.

La realidad de esta nueva vulnerabilidad es que se hizo pública junto a una prueba de concepto sobre cómo llegar a explotar la debilidad existente. Aparentemente la publicación constituye un fallo de comunicación entre el equipo de investigación que identificó el problema y Microsoft. Pero a la postre ha resultado en la publicación de un código de explotación totalmente funcional sin una solución válida emitida por el propio fabricante, salvo la de deshabilitar el servicio.

¿Por qué consideramos desde Sidertia esta situación una tormenta perfecta?

Es una vulnerabilidad que permite la elevación de privilegios y la ejecución de código, en un contexto privilegiado.

Existe una prueba de explotación totalmente funcional para esta segunda vulnerabilidad, que ya está circulando activamente por Internet.

Microsoft no ha publicado una solución efectiva más allá de deshabilitar el servicio. Sin embargo esto no es posible en determinados servidores como son los de impresión o algunos puestos de trabajo que tienen configuradas impresoras locales.

Han aparecido dos vulnerabilidades recientes relacionados con el mismo servicio y solo una de ella tiene una remediación efectiva. Puede que muchos administradores incluso las confundan y consideren que la aplicación de los parches para la vulnerabilidad CVE-2021-1675, corrigen ambos fallos de seguridad y esto no es así.

La época estival hace que los departamentos IT tengan el personal reducido. Muchas organizaciones ante esta situación no son proclives a realizar cambios para evitar afectar a la producción. Sin embargo, los atacantes no entienden de esta circunstancia. Al contrario, son totalmente conscientes de este hecho y lo aprovechan en su beneficio.

Esta vulnerabilidad por lo tanto se convierte es un caldo de cultivo idóneo para ataques laterales y explotar código dañino como ransomware. A buen seguro, muchos atacantes que están ya en redes ajenas y donde hasta la fecha no habrían conseguido todavía privilegios máximos, estarán aprovechando esta debilidad buscando objetivos claves en las infraestructuras, con el objeto de causar el mayor daño posible.

Debido al contexto privilegiado en el que necesita ejecutarse el servicio de cola de impresión, poco queda hacer hasta que Microsoft saque un parche que corrija el problema. Simplemente lo que queda es reducir la superficie de exposición, desactivando el servicio donde no sea necesario.

Es especialmente crítico que esto se haga en aquellos servidores como los controladores de dominio donde el control de dicho servidor supone un riesgo extremo para la organización. También aconsejamos que los servidores que tienen este tipo de servicios se empleen cuentas con contraseñas diferentes al del resto de servidores. Y por supuesto la administración remota no realizarla nunca con administradores de dominio, sino con cuentas de dominio específicas con privilegios para este tipo de servidores.

Allí donde sea posible, como en puestos de trabajo, se considera adecuado activar un firewall local para limitar el impacto de ejecución remota. Pero debe tenerse en cuenta que la explotación más habitual para el contexto de un equipo tipo cliente es la de aprovechar la vulnerabilidad a través de ejecución local por una navegación inadecuada o por la apertura de adjuntos en correos electrónicos ilícitos.

Estas medidas que realmente no evitan el problema sí limitan la posibilidad ante una explotación efectiva, de que el atacante consiga más privilegios en la red de los necesarios, circunscribiendo el impacto a unos servidores o puestos de trabajo concretos.