Un año más reafirmamos nuestro compromiso con la seguridad renovando la certificación del Esquema Nacional de Seguridad (ENS) y, además, con el espíritu de mejora continua sumamos una nueva certificación más: ISO 27001. Las certificaciones de estos estándares suponen el cumplimiento de una serie de medidas de seguridad, así como el compromiso de la asunción de las normas establecidas.

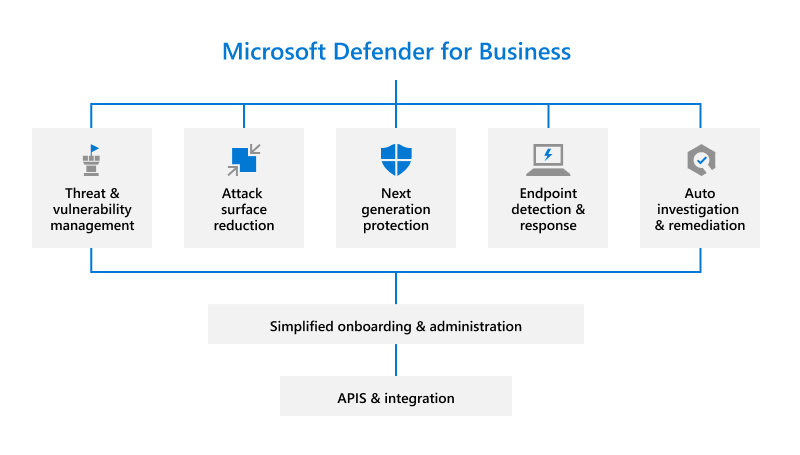

La protección de la información es un elemento fundamental para las empresas, dado que, en los últimos años, los ciberataques han crecido de manera exponencial. Por tanto, las compañías buscan depositar su confianza en grandes especialistas para proteger y fortalecer sus infraestructuras.

Con este logro buscamos servir de ejemplo de modelo de seguridad y apostar por la protección de las empresas y entidades para que puedan desarrollar sus actividades sin ningún tipo de riesgo y puedan llegar a alcanzar sus objetivos en un entorno de amenazas constantes.

Aportamos experiencia a nivel internacional en proyectos públicos y privados, donde trabajamos codo con codo con los mejores profesionales del sector de la ciberseguridad.