En el contexto informático actual, cuando hablamos en el ámbito de las grandes empresas, la gestión de correo y documentación ofimática es una ardua tarea y supone una vulnerabilidad. Para ello Microsoft actualiza sus herramientas con nuevas características que nos permiten hacer más sencilla la administración de cuentas y la detección de ciertos ataques de ingeniería social destinados a los usuarios, en este caso de alto cargo.

Las cuentas administradas por altos cargos suelen tener acceso a información más sensible y contar con privilegios de acceso, Microsoft denomina a estas como cuentas prioritarias o de alta prioridad.

Lo que hace más difícil de proteger este tipo de cuentas es que, hay una gran cantidad de tráfico legítimo y necesario, pero de igual manera, tráfico irregular que suele ser spam, phishing, etc. Y es en esto en lo que se pueden basar los atacantes para realizar sus incursiones. Estudian el tráfico que fluye, tanto de correo como documentación y lo pueden utilizar para solicitar algún tipo de acceso o privilegio, incluso directamente hacerse con la cuenta.

Las mejores medidas convencionales contra este tipo de ataques, es prevenir a través de una buena política de concienciación y formación constantes, habilitando además una zona de reportes de correo sospechoso entre otros.

Desde Sidertia Solutions, somos conscientes de la problemática actual que esto conlleva y por ello hacemos esto mismo con simulacros para que nuestros empleados estén siempre alertas y minimizar riesgos, ya que tratamos con información sensible.

Además de siempre intentar concienciar a nuestros clientes de este tipo de medidas y lo importante que es su aplicación en todos los niveles y tipos de usuarios.

Microsoft incorpora continuamente herramientas de inteligencia que cada vez más ayudan a mitigar este tipo de problemáticas. Con herramientas de análisis y de control de tráfico, etiquetando como hemos dicho, los tipos de cuenta a nivel administrativo y valorando las direcciones y los dominios a los que pertenecen. Aprendiendo de ataques anteriores y mejorando el sistema de análisis con cada intento de ataque.

Microsoft 365 ha añadido dos nuevas funcionalidades para la protección en este ámbito:

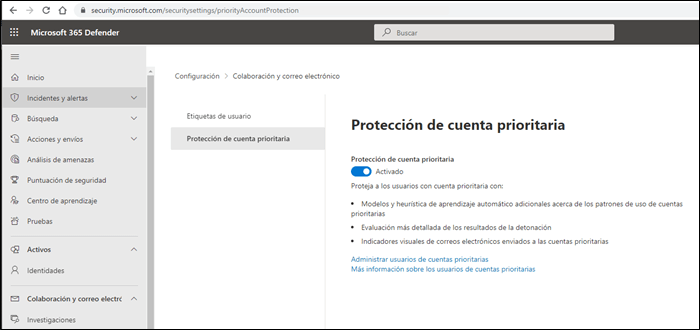

- Protección de cuenta prioritaria

- Supervisión de flujo de correo premium.

Protección de cuentas prioritarias Microsoft

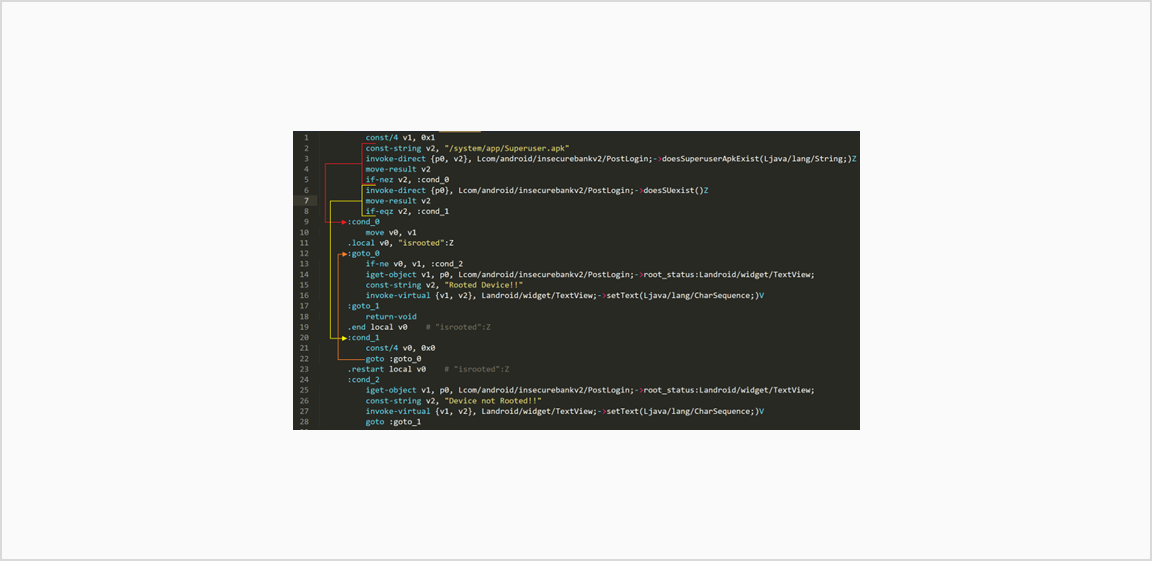

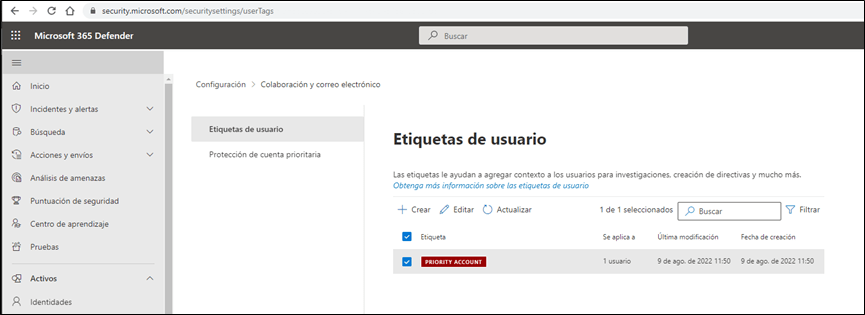

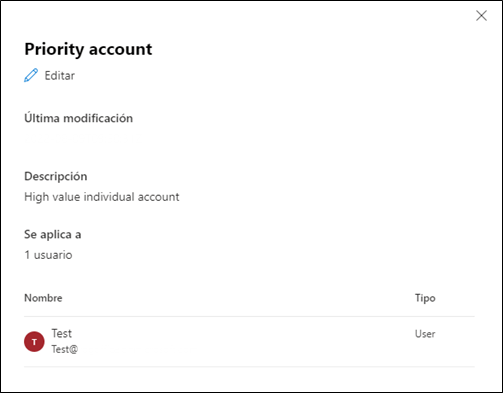

Microsoft Defender para Office 365 admite el uso de etiquetas especiales en las cuentas prioritarias que se pueden usar como filtros en alertas, informes e investigaciones.

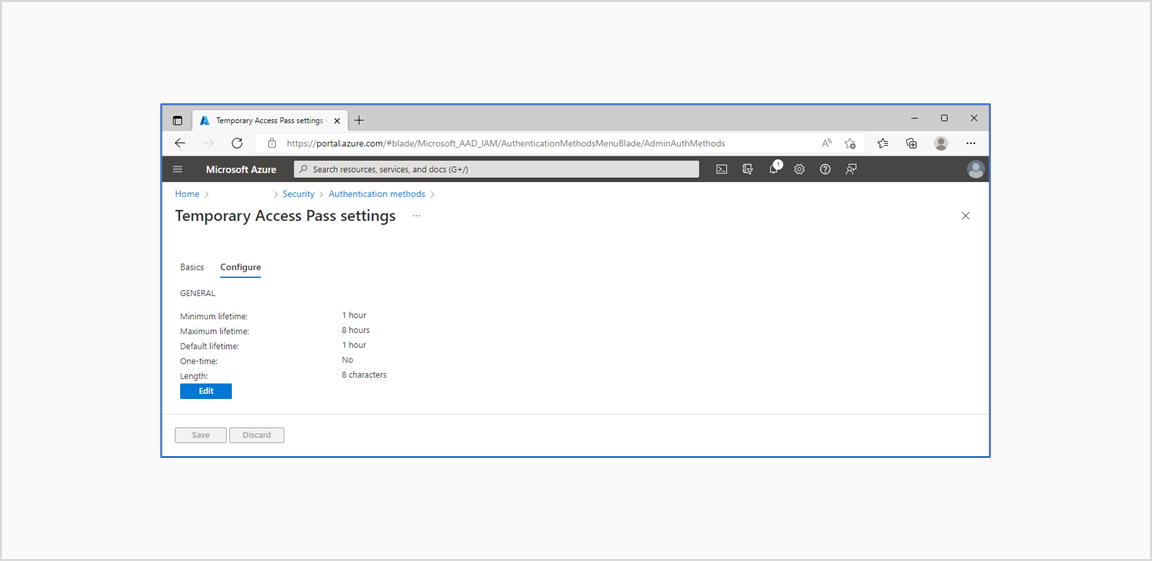

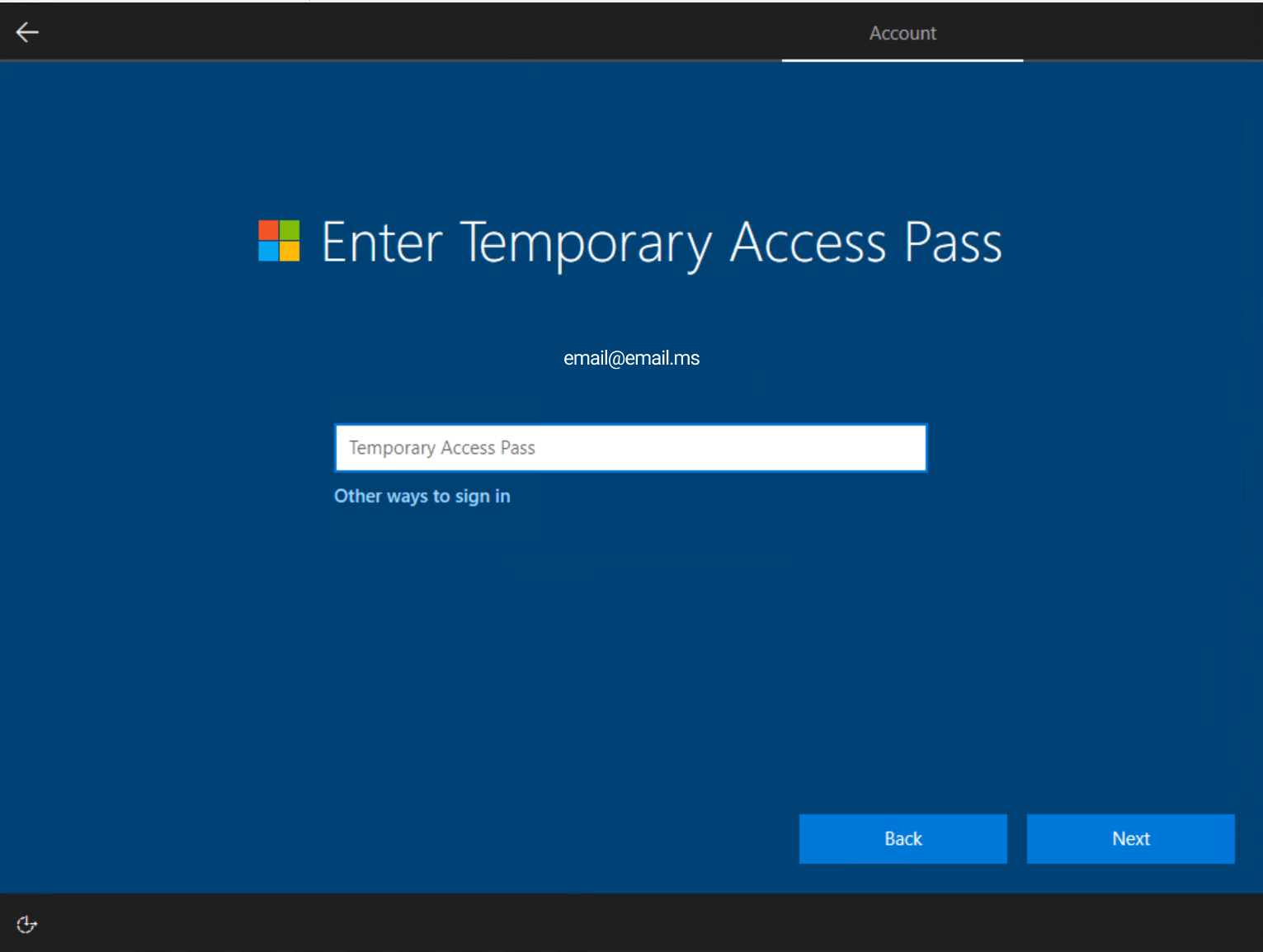

Las etiquetas se habilitan desde el panel de seguridad:

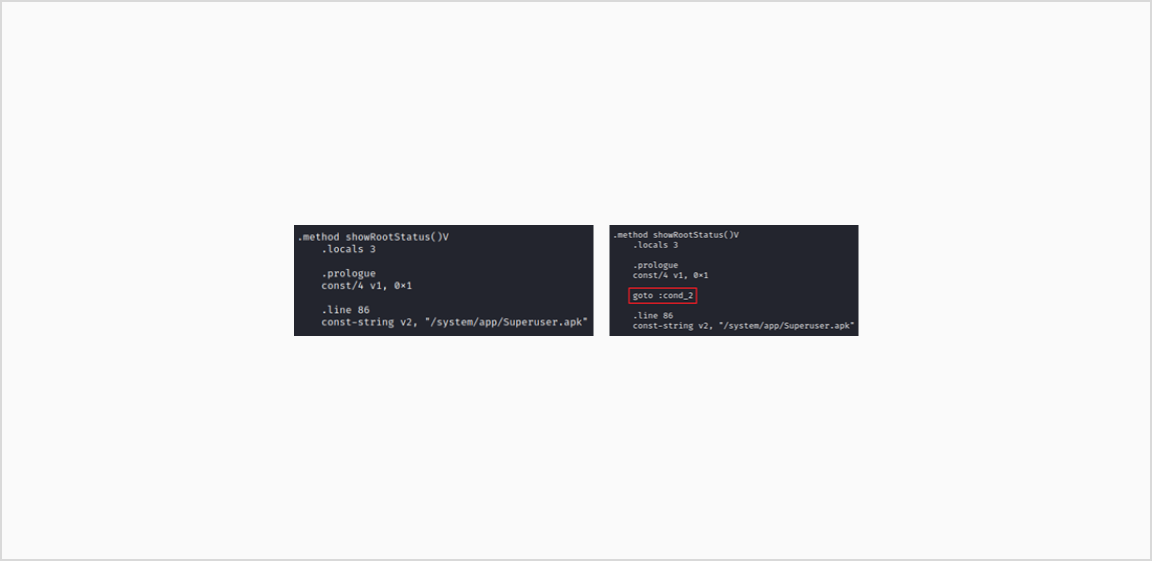

Se añaden además dos funcionalidades extra sobre estas cuentas:

- Heuristica adicional: La etiqueta de cuentas prioritarias ofrece un análisis con una heurística adicional especial que se adapta singularmente a las cuentas de cargos ejecutivos. Aprendiendo de análisis previamente

Supervisión de flujo de correo premium

La capacidad en un servicio de correo, de fluir de manera eficiente y sin dar grandes fallos, es una característica especialmente importante en estas cuentas que manejan información sensible, por tanto, esta opción que nos da la etiqueta de cuenta prioritaria, consiste en alertas para los administradores cuando los correos fallidos o pendientes de reenvío superan cierto umbral de fallo, mismo que el administrador deberá valorar con base en el tipo de cuenta prioritaria y su experiencia.

Con esta opción activada podremos ver también informes de los eventos fallidos de los últimos 15 minutos y los mensajes de correo electrónico retrasados de las últimas 6 horas que se enviaron desde cuentas prioritarias.

La sección de correo electrónico incorrecto muestra la siguiente información sobre los mensajes del usuario marcado como prioritario:

- Fecha

- Remitente

- Destinatario

- Asunto

- Estado, siendo el valor de este último Fallido o Retrasado.

Requisitos a tener en cuenta:

La característica de protección de cuentas prioritarias sólo está disponible con los siguientes requisitos:

- Microsoft defender para Office 365 plan 2, incluidos aquellos con Office 365 E3, Office 365 E5 o Microsoft 365 E5 Security.

La característica de supervisión de flujo de correo premium está disponible con los siguientes requisitos:

- Tener al menos 5000 licencias de uno o varios de los siguientes servicios: Office 365 E3, Microsoft 365 E3, Office 365 E5, Microsoft 365 E5.

- Tener al menos 50 usuarios activos mensuales para una o más cargas de trabajo principales: Teams, One Drive for Business, SharePoint Online, Exchange Online y aplicaciones de Office.